In drie stappen naar een adequate mobiele beveiliging

De laatste jaren zagen we binnen de softwaremarkt een enorme toename van leveranciers die zich bezighouden met diverse aspecten van Enterprise Mobility Management, ook wel EMM genoemd. Maar, wat houdt EMM nu eigenlijk in? En wat zou dit voor uw organisatie kunnen betekenen?

Tot voor kort was het beheer van de mobile devices binnen een organisatie een eenvoudig beheersbare en overzichtelijke taak. In veel gevallen had u te maken met één type device. Vaak was dit een BlackBerry. Met de intrede van smartphones en tablets, al dan niet in combinatie met Bring of Choose Your Own Device, werd het beheer van de mobiele omgeving ineens een complexe taak. We zien dan ook dat er steeds meer vragen leven rondom Mobility.

Stap 1: de toegang beveiligen

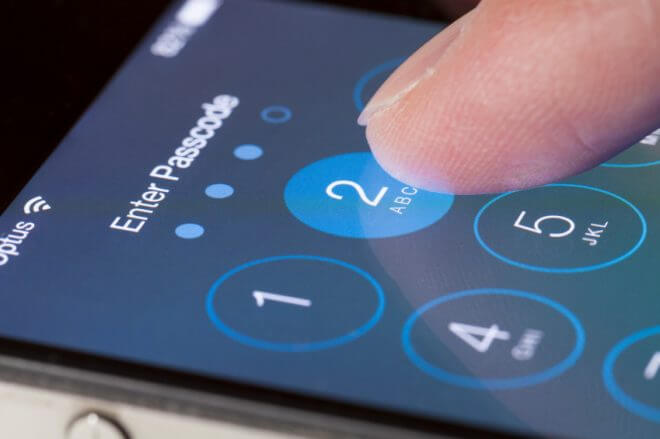

Met de komst van diverse mobiele devices kwam de eerste stap: toegang tot het device beveiligen. Het idee hierachter was dat de informatie op het device veilig zou zijn zodra het device zelf ook beveiligd was. Met Mobile Device Management kreeg u de optie om het gebruik van alle devices binnen een organisatie te monitoren en van afstand een device te wipen (de data te wissen) in geval van diefstal, verlies of uitdiensttreding. Daarnaast werd het mogelijk om verschillende beleidsregels toe te passen, waardoor security aan de omgeving werd toegevoegd en waarmee compliance gerealiseerd kon worden.

Maar heeft u nagedacht over de situatie waarbij een werknemer zijn eigen device gebruikt en vervolgens uit dienst treedt? In dit geval is het niet wenselijk dat het complete device wordt gewist. En wat te doen met een iPhone waarvan een werknemer een back-up in de cloud heeft gemaakt als deze de organisatie verlaat? Als de werknemer zijn telefoon inlevert, vervolgens een nieuwe telefoon aanschaft en deze weer aansluit op iTunes, heeft deze weer de beschikking over alle (bedrijfs)data, terwijl hij uit dienst is.

Een eenvoudige manier om dit te voorkomen is een scheiding te maken tussen zakelijke en privédata. Hierdoor behoudt de werknemer het gemak van zijn eigen applicaties en zijn eigen omgeving en heeft uw organisatie het beheer over de bedrijfsinformatie. Zowel werknemer als werkgever voelen zich hier prettig bij.

Stap 2: de data beveiligen

Het werd al snel duidelijk dat het beveiligen van het device alleen niet voldoende is en dat ook de data op het device beschermd moet worden. Een toegangscode op het device wordt immers in steeds kortere tijd gekraakt en daarmee wordt gemakkelijk toegang verkregen tot bedrijfskritische data. Hierdoor verandert MDM van positie binnen het securitylandschap en wordt MDM gezien als basis voor de mobiele infrastructuur. Mail, contacten en agenda’s bevatten bedrijfskritische informatie. Deze moet beveiligd worden. Organisaties hebben jarenlang geïnvesteerd in hun traditionele infrastructuur: gateway security, mail security, web security, enzovoorts. Maar zij komen nu tot het besef dat de data in veel gevallen ook mee naar buiten wordt genomen via smartphones of tablets. Om data van en naar deze mobiele devices te beschermen is een investering in Mobile Security noodzakelijk.

Naast het bijhouden van mail, contacten en agenda’s zien wij ook een toename in het delen van bestanden via mobiele devices. Beveiliging van de data onderweg van en naar het mobiele device is essentieel. Voor een organisatie is het niet wenselijk dat vertrouwelijke data onbeschermd over het mobiele netwerk wordt getransporteerd en daarmee potentieel voor derden toegankelijk wordt. Hierom adviseren wij te allen tijde de verbinding tussen de server en het device te beveiligen en daarnaast een securitylaag over de informatie op het mobile device toe te passen. Hierdoor is het praktisch onmogelijk om van buitenaf bij de informatie te komen.

Stap 3: de appicaties beveiligen

Data van en naar het device is met Mobile Security beschermd. Maar hoe zit het met data óp het device? Op mobiele devices bevindt data zich in apps en in de lokale cache. Daarmee is Mobile Application Management (MAM) een noodzakelijke stap om data in alle fases te beschermen. Daar waar het bij MDM draait om het device, staat bij MAM de app en zijn data centraal. Policies kunnen per app worden toegepast zodat indien noodzakelijk alleen de zakelijke app en data kunnen worden gewiped. Buiten het wel of niet toestaan van ‘open in’-functionaliteit voor wat betreft zakelijke apps en data, is het ook van belang om de uitwisseling van data tussen apps te beveiligen, bijvoorbeeld door toepassing van encryptie.

Wellicht gaat u met deze informatie onderzoeken hoe dit thema in uw organisatie wordt toegepast. Wilt u ook vervolgstappen maken? Wij helpen u graag verder met het uitwerken van een strategie en het opstellen van een businessplan voor uw organisatie.

Hoe helpen wij u?

- Wij adviseren u over de mogelijkheden in de Mobility markt.

- Wij vertellen u meer u over de strategieën omtrent een Bring Your Own Device, Choose Your Own Device en Hybride oplossingen.

- Wij zijn officieel partner van Good Technology en hebben jarenlange ervaring met leveranciers als Airwatch (VMware), Symantec, IBM, XenMobile (Citrix) en Microsoft.

Neem contact op met Comparex / Agile Software