Honderd jaar geleden legden wetenschappers de fundamenten voor de quantummechanica. In 2025 – uitgeroepen tot het internationale jaar van quantumtechnologie door de VN – staat deze revolutie op het punt om onze digitale beveiliging op zijn kop te zetten. De vraag is niet óf, maar wanneer.

De reden dat quantum computing zo’n fundamentele bedreiging vormt, ligt in de aard van moderne cryptografie. Vrijwel alle versleuteling waarop we vandaag vertrouwen – van online bankieren tot diplomatieke communicatie – is gebaseerd op wiskundige problemen die klassieke computers niet binnen redelijke tijd kunnen oplossen. Quantumcomputers veranderen die spelregels drastisch door specifieke algoritmes exponentieel sneller uit te voeren dan hun klassieke tegenhangers.

Tussen hype en realiteit

De verhalen over quantumcomputers die alle versleuteling doorbreken zijn legio, maar de praktijk is genuanceerder. Cybersecurityexperts kijken dan ook kritisch naar de daadwerkelijke mogelijkheden van huidige quantumsystemen.

“Ik geef niets om die quantum supremacy”, zegt Sergey Lozhkin, hoofd van Kaspersky’s Global Research & Analysis Team. “Waar ik in geïnteresseerd ben is: kunnen we er een Bitcoin mee kraken, of versleuteling in een messenger? Of een versleutelde harde schijf ontcijferen?” Voor Lozhkin, die zich dagelijks bezighoudt met concrete cyberdreigingen, gaat het niet om theoretische doorbraken maar om praktische toepassingen die daadwerkelijk risico’s vormen.

Huidige quantumcomputers hebben slechts honderden qubits en missen robuuste foutcorrectie. Google’s beroemde Sycamore-processor haalde in 2019 wereldwijd de voorpagina’s door een berekening 600 miljoen keer sneller uit te voeren dan klassieke computers. “Maar wat betekent zo’n quantumberekening nou? Het is geen echte wereld-toepassing, alleen theoretische hardware-tests”, merkt Lozhkin droogjes op. Het was een demonstratie, geen doorbraak die je Bitcoin-wallet bedreigt.

Reden voor optimisme? Nog lang niet. Hoewel Google’s Sycamore indrukwekkende theoretische prestaties levert, is het praktische verhaal anders. Om RSA-versleuteling daadwerkelijk te kraken heb je duizenden perfecte qubits nodig – qubits die geen fouten maken tijdens berekeningen. Wat we nu hebben zijn slechts honderden qubits die constant fouten maken door externe invloeden zoals temperatuurschommelingen en elektromagnetische interferentie.

“Om die fouten weg te nemen, heb je steeds meer en meer qubits nodig”, legt Lozhkin uit. Voor elke logische qubit die daadwerkelijk berekeningen uitvoert, zijn honderden tot duizenden fysieke qubits nodig voor foutcorrectie. Dat betekent dat miljoenen fysieke qubits nodig zijn voor een werkende quantumcomputer die moderne encryptie kan breken.

Dichterbij dan gedacht

Ondanks deze technische obstakels krimpt de verwachte tijdspanne tot een bruikbare quantumcomputer sneller dan voorzien. Waar cybersecurityexperts eerst spraken over 10 tot 15 jaar, herzien zij nu hun prognoses. “Ik denk dat het zeker geen 15 jaar meer is. Nee, ik denk eerder 5 tot 10 jaar”, zegt Lozhkin nu.

Die versnelling heeft meerdere oorzaken. AI-ontwikkelingen kunnen quantumalgoritmes optimaliseren en de ontwikkeling van foutcorrectie versnellen. Daarnaast investeren regeringen en techgiganten miljarden in quantumonderzoek, wat de ontwikkeling in een stroomversnelling brengt. Roadmaps van grote technologiebedrijven ondersteunen deze ambitieuze tijdlijn. Google heeft de ambitie om tegen 2030 ongeveer een miljoen qubits te realiseren, terwijl andere roadmaps suggereren dat er in de jaren 2030 duizenden goed werkende qubits beschikbaar komen. Tien landen hebben inmiddels nationale quantumprogramma’s opgezet, terwijl regeringen en bedrijven zwaar investeren in onderzoek en ontwikkeling.

“Alles gaat zo snel en misschien is het niet 10-15 jaar, maar 5 jaar. Ik weet het niet”, aldus Lozhkin. Die onzekerheid illustreert hoe snel het veld evolueert. De VS heeft een speciaal memorandum opgesteld om quantum supremacy te behalen boven andere landen – een strategische keuze die de potentiële impact onderstreept. Quantum computing gecombineerd met AI-technologieën kan volgens experts de krachtigste ‘geest’ opleveren in de geschiedenis van de mensheid.

Drie concrete risico’s

Die potentie brengt echter ook nieuwe risico’s met zich mee die verder reiken dan alleen het doorbreken van huidige versleuteling. Cybersecurityexperts hebben drie specifieke quantumdreigingen geïdentificeerd die niet wachten tot quantumcomputers volledig operationeel zijn – sommige ervan zijn vandaag al actueel.

1. Store now, decrypt later

Dit is het meest urgente risico. Aanvallers verzamelen op dit moment namelijk al versleutelde data met de intentie om deze later te ontcijferen zodra quantum mogelijkheden ver genoeg zijn ontwikkeld. Deze tactiek kan gevoelige informatie blootleggen jaren nadat deze oorspronkelijk werd verzonden – inclusief diplomatieke uitwisselingen, financiële transacties en privécommunicatie.

“Ze kunnen alle versleutelde communicatie opnemen en bewaren. Berichten, e-mails, noem maar op”, waarschuwt Lozhkin. “Die data kan nu nog niet gekraakt worden, maar wel in de toekomst.” Ook vijf tot tien jaar later zal deze data nog waardevol zijn. “Diplomatieke geheimen, bedrijfsstrategieën, persoonlijke communicatie – alles wat nu veilig lijkt, wordt potentieel een open boek.”

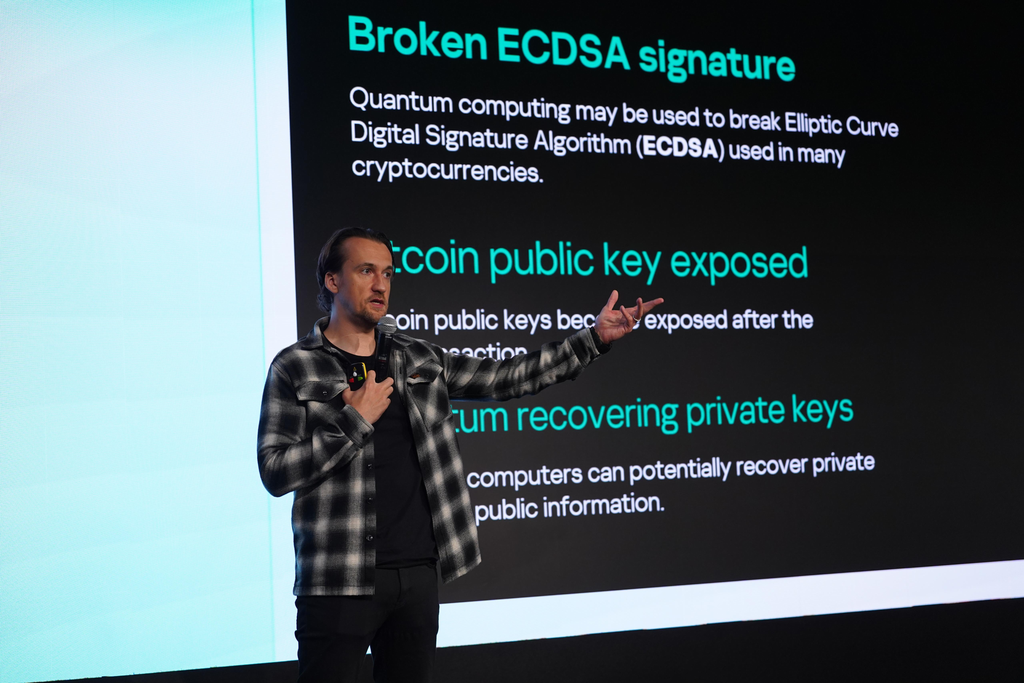

2. Blockchain sabotage

Bitcoin en andere cryptocurrencies zijn extra kwetsbaar. Bitcoin’s Elliptic Curve Digital Signature Algorithm (ECDSA) vormt een aantrekkelijk doelwit. “Je hebt alleen de publieke sleutel nodig, en die is volledig beschikbaar”, legt Lozhkin uit. “Als je geld verstuurt, wordt je publieke sleutel zichtbaar.” Met krachtige quantumcomputers kunnen aanvallers de private sleutel achterhalen vanuit publiek beschikbare informatie.

Potentiële risico’s zijn het vervalsen van digitale handtekeningen en het manipuleren van blockchain-transactiegeschiedenis. Dat ondermijnt niet alleen het vertrouwen, maar ook de integriteit van het hele systeem. Gelukkig bestaan er wel oplossingen: “We kunnen een update doorvoeren in de blockchain die post-quantum algoritmes gebruikt die volledig resistent zijn tegen quantumaanvallen.”

3. Quantum-resistente ransomware

De derde dreiging kijkt naar de toekomst. Ontwikkelaars van geavanceerde ransomware kunnen post-quantum cryptografie gaan gebruiken om hun eigen kwaadaardige payloads te beschermen. Zogenaamde ‘quantum-resistente’ ransomware zou ontworpen zijn om bestand te zijn tegen ontcijfering door zowel klassieke als quantumcomputers.

“Het is nu al mogelijk om quantum-resistente ransomware te maken”, stelt Lozhkin. “De reden dat dit nog niet gebeurd is omdat het nog niet nodig is.” De huidige AES-256 versleuteling die veel ransomware gebruikt, kan nog niet door quantumcomputers worden gekraakt. Maar dat verandert zodra die machines krachtig genoeg worden. Dan wordt herstel zonder losgeld vrijwel onmogelijk.

Wereldwijde quantumrace

Tien landen hebben nationale quantumprogramma’s opgezet, waarbij regeringen en bedrijven zwaar investeren in quantum computing onderzoek en ontwikkeling. Dat signaleert het strategische belang dat aan deze technologie wordt gehecht. IBM, Microsoft en Google pompen miljarden in quantumonderzoek, terwijl de VS een White House-memorandum heeft opgesteld om quantum supremacy te behalen.

Steeds meer organisaties realiseren zich het belang van voorbereiding. Uit Deloitte’s 2024 Global Future of Cyber Survey blijkt dat 83 procent van de organisaties al quantumrisico’s evalueert of stappen onderneemt om deze aan te pakken. Dat toont groeiend bewustzijn en proactieve strategieën in de private sector.

“Grote bedrijven en overheidsinstellingen realiseren zich het probleem natuurlijk wel, omdat de overheid hen daartoe dwingt”, zegt Lozhkin over de huidige voorbereidingen. Grote ondernemingen hebben de capaciteiten en middelen en werken vaak samen met overheden, waardoor ze gedwongen worden om na te denken over quantumrisico’s. “Ze implementeren al post-quantum algoritmes en doen onderzoek naar de impact van quantumtechnologieën op cybersecurity.”

Het middensegment en kleinere bedrijven houden echter een afwachtende houding aan. “Als je het hebt over het mkb, dan denk ik niet dat er nu veel veranderingen plaatsvinden”, erkent Lozhkin. “Die veranderingen komen pas als er daadwerkelijk iets gebeurt.”

Maar die houding brengt risico’s met zich mee. De transitie naar post-quantum cryptografie duurt jaren en vraagt aanzienlijke investeringen. “Je hebt standaarden nodig, tests, alles. Het kost veel geld”, waarschuwt Lozhkin. Het is niet alleen het aanpassen van enkele regels code – het hele proces van dataversleuteling en -opslag moet worden herzien.

Overheden staan vooraan in de rij. “Zij hebben namelijk de meeste en kwetsbaarste geheimen die ze moeten beschermen”, zegt Lozhkin. Wetenschappelijke en militaire organisaties volgen direct, evenals sectoren die cruciaal zijn voor de nationale economie – van energievoorziening tot financiële dienstverlening. Ook bedrijven die grote hoeveelheden persoonlijke data verwerken, behoren tot de prioritaire groepen.

De oplossing bestaat al

Ondanks de urgentie van deze dreigingen zijn organisaties niet machteloos. Post-quantum cryptografie-algoritmes zoals Kyber, Falcon en Dilithium zijn al beschikbaar en gecertificeerd door nationale standaardorganisaties. Deze algoritmes zijn specifiek ontworpen om bestand te zijn tegen zowel klassieke als quantumaanvallen.

Het Amerikaanse NIST heeft officiële post-quantum cryptografie-standaarden aangekondigd, terwijl CISA organisaties oproept tot actie en het Witte Huis een memorandum heeft uitgevaardigd voor de transitie. In Nederland heeft de AIVD samen met onderzoeksorganisaties TNO en CWI een migratiehandboek voor post-quantum cryptografie ontwikkeld om organisaties concrete stappen te geven voor een veilige overgang naar quantumveilige communicatie. “Het is geen probleem om deze algoritmes te implementeren,” benadrukt Lozhkin. “Het echte probleem zit in de migratie van bestaande systemen.”

Die migratie vergt tijd en aanzienlijke investeringen. Enterprise-frameworks die nu data beschermen kunnen niet zomaar worden aangepast – uitgebreide testing en nieuwe standaardisatie zijn noodzakelijk. Wel groeit het besef van deze uitdaging. Google ontwikkelt bijvoorbeeld quantum-resistente TLS-protocollen voor HTTPS-verbindingen, terwijl andere techbedrijven soortgelijke initiatieven ontplooien.

“Het grootste risico ligt niet echt in de toekomst, maar in het heden,” waarschuwt Lozhkin. “Versleutelde data met langetermijnwaarde loopt nu al risico door toekomstige ontcijfering. De veiligheidsbeslissingen die we vandaag nemen, bepalen de weerbaarheid van onze digitale infrastructuur voor de komende decennia.”