Nederland staat wereldwijd op de vierde plaats van landen waar de meeste botnet control servers draaien. Ons land scoort 4,9% van het totaal. Dat blijkt uit het nieuwe McAfee Labs Threats Report van maart 2016. Het rapport beschrijft de resultaten van een onderzoek onder 500 securityprofessionals naar hun mening over het uitwisselen van dreigingsinformatie (‘cyber threat intelligence’; CTI).

De toename van botnet controlservers is ten opzichte van het eerste en tweede kwartaal van 2015 groot. Nederland stond toen nog op een zesde plaats. Overigens staat in het vierde kwartaal de VS veruit bovenaan met 32,4%, gevolgd door Duitsland met 7,9% en Rusland met 5,0%.

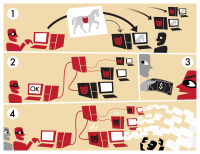

Wereldwijd neemt ook de hoeveelheid nieuwe ransomware weer sneller toe. Na een lichte vertraging halverwege 2015, zag McAfee Labs in Q4 een sterke toename (26%) in het aantal nieuwe ransomware-varianten.

Open source ransomware code en ransomware-as-a-service maken het steeds makkelijker om aanvallen uit te voeren. De Teslacrypt- en CryptoWall 3-campagnes blijven zich uitbreiden en ransomwarecampagnes blijven lucratief. Een analyse van CryptoWall 3 uit oktober 2015 gaf een indicatie van financiële schaalgrootte van dergelijke campagnes, toen onderzoekers de activiteiten van slechts één campagne wisten te koppelen aan $325 miljoen aan betalingen van ‘losgeld’ door slachtoffers.

Scherpe groei mobiele malware

In het vierde kwartaal van 2015 werd maar liefst 72% meer nieuwe mobiele malware gedetecteerd dan in Q3. Dit wijst erop dat de auteurs van mobiele malware in staat zijn om sneller nieuwe malware te ontwikkelen.

Daarentegen is in het vierde kwartaal de markt voor rootkit malware ingestort. Een deel van deze daling – die in Q3 2011 werd ingezet – is het gevolg van het feit dat steeds meer klanten PC’s met 64-bit Intel-processors gebruiken, in combinatie met een 64-bit versie van Windows. Deze technologieën bevatten functies zoals Kernel Patch Protection en Secure Boot, die betere bescherming bieden tegen rootkit malware.

In Q4 is, voor het eerst in drie kwartalen, de hoeveelheid nieuwe malware-varianten weer gestegen. Er werden 42 miljoen nieuwe malware-samples gedetecteerd, een stijging van 10% ten opzichte van Q3, waarmee het de op één na sterkste stijging is die tot nu toe is waargenomen. Een deel van deze toename is het gevolg van 2,3 miljoen nieuwe varianten van mobiele malware, 1 miljoen meer dan in Q3.

Delen van dreigingsinformatie

Wereldwijd blijkt slechts 42% van ondervraagde securityprofessionals gebruik te maken van gedeelde dreigingsinformatie (CTI). De grootste obstakels zijn het bedrijfsbeleid (54%), industrieregulering (24%) en gebrek aan inzicht over hoe deze informatie gebruikt wordt (24%).

Het rapport stelt verder dat de hoeveelheid nieuwe ransomware in het vierde kwartaal van 2015 met ruim een kwart (26%) toenam.

De hoeveelheid nieuwe mobiele malware nam in Q4 van 2015 met maar liefst 72% toe ten opzichte van het derde kwartaal van dat jaar.

Waarde en gebruik – van de 42% van de respondenten die aangaven gebruik te maken van gedeelde dreigingsinformatie, zegt 97% dat dit bijdraagt aan een betere beveiliging van hun organisatie. 59% vindt het gebruik van gedeelde dreigingsinformatie ‘zeer waardevol’, terwijl het volgens 38% ‘enigszins waardevol’ is.

Sector-specifieke dreigingsinformatie – bijna alle respondenten (91%) gaf toen aan geïnteresseerd te zijn in sector-specifieke dreigingsinformatie. 54% was ‘zeer geïnteresseerd’ en 37% ‘enigszins geïnteresseerd’. Met name sectoren zoals financiële dienstverlening en vitale infrastructuur kunnen profiteren van dergelijke sector-specifieke dreigingsinformatie. Dit omdat de cyberdreigingen waar deze organisaties aan blootstaan zeer gespecialiseerd zijn.

Bereidheid om dreigingsinformatie uit te wisselen – 63% van de respondenten liet weten bereid te zijn om niet alleen gebruik te maken van dreigingsinformatie die door anderen wordt gedeeld, maar ook zelf informatie over dreigingen te delen. Voorwaarde is wel dat dit gebeurt via een afgeschermd, veilig platform. Het enthousiasme voor het delen van eigen dreigingsinformatie verschilt echter, van respondenten die aangeven ‘zeer bereid’ te zijn om informatie te delen (24%), tot een groep die daartoe ‘enigszins bereid’ is (39%).

Welke informatie delen? – gevraagd naar wat voor informatie men bereid is te delen met anderen, geven de meesten (72%) aan informatie over malware te willen uitwisselen, gevolgd door reputatie-informatie over URLs (58%), reputatie-informatie over externe IP-adressen (54%), reputatie-informatie over beveiligingscertificaten (43%) en reputatie-informatie over bestanden (37%).

Obstakels voor gebruik en delen van dreigingsinformatie – gevraagd naar waarom zij binnen hun organisatie nog geen gebruik maken van Cyber Threat Intelligence, noemt 54% het bedrijfsbeleid als de belangrijkste reden. 24% van de respondenten die nog geen dreigingsinformatie uitwisselen, is wel geïnteresseerd maar wil eerst weten wat er met deze informatie gebeurt. 21% is bezorgd dat gedeelde informatie op de een of andere manier herleid kan worden naar hun organisatie of naar personen binnen de organisatie. Deze uitkomsten wijzen op een gebrek aan kennis over of ervaring met de verschillende opties voor Cyber Threat Intelligence. Ook zou er meer voorlichting moeten komen over de juridische implicaties van het delen van dreigingsinformatie.