Criminelen hebben een nieuw wapen aan hun phishing-arsenaal toegevoegd in de vorm van web-apps die zich voordoen als legitieme apps voor Apple- en Android-telefoons. Slachtoffers installeren deze onbedoeld nadat ze in ’traditionelere’ phishing-valkuilen zijn gestapt die kwaadwillenden voor hen hebben gegraven. Een reeks onderzochte gevallen in Oost-Europa zou net zo goed hier kunnen plaatsvinden. Een case-studie is op zijn plaats.

Bij de gebruikte phishingmethodes wisten de criminelen een ‘progressive web app’ ofwel PWA te installeren op de telefoons van hun slachtoffers. Dit zijn in feite websites die het uiterlijk en de werking van een app hebben. Dergelijke web-apps bestaan ook in legitieme varianten, en kunnen handig zijn omdat ze op elk (mobiel) apparaat werken met een internetbrowser.

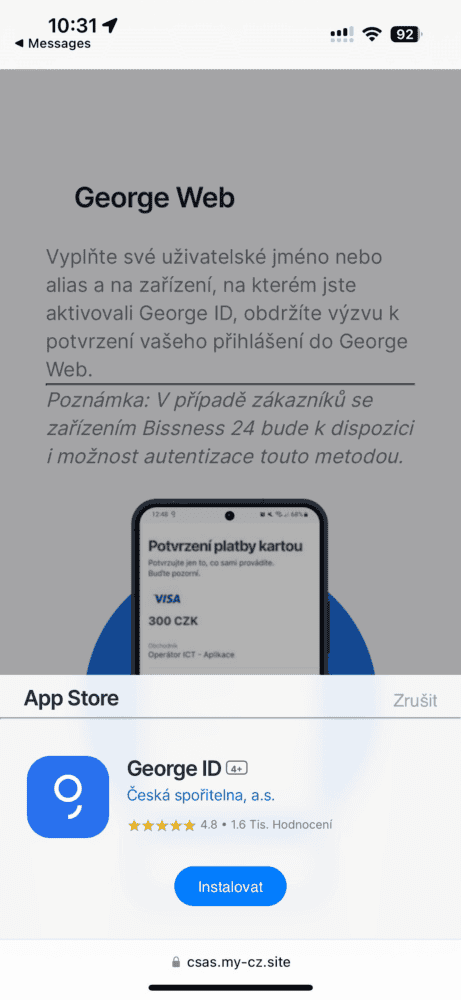

In het geval van de onderzochte phishingcampagnes wisten criminelen een malafide web-app het uiterlijk van een legitieme bankwebsite te geven, compleet met het juiste logo, lettertype en andere visuele elementen die het ‘echt’ deden lijken. In feite waren dit vervalste sites. Slachtoffers die hier hun gegevens achterlieten, liepen het risico dat deze werden misbruikt voor het stelen van gevoelige informatie of zelfs het plunderen van bankrekeningen. Of dat laatste daadwerkelijk is gebeurd, is overigens niet bekend gemaakt.

Zonder waarschuwing

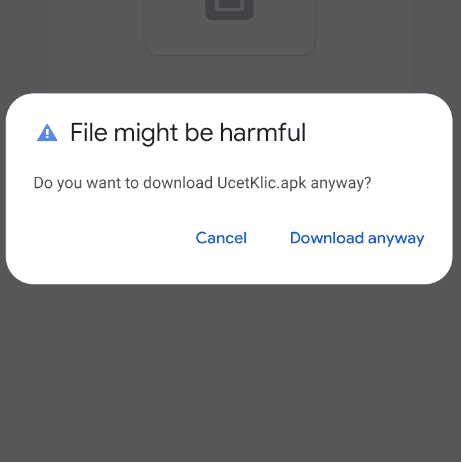

Doordat de web-apps niet via officiële App store van Apple of de Play Store van Google op de telefoon terecht kwamen –en het zoals gezegd ook geen ‘echte’ apps waren–, volgde ook geen waarschuwing over het installeren van onbekende apps. Normaliter zou Google’s Play Protect bijvoorbeeld een melding kunnen geven als een conventionele app kwaadaardig blijkt te zijn.

Het onderzoek naar de phishing-methoden waarbij specifiek gebruikers van Apple- en Android-telefoons de beoogde slachtoffers waren, is uitgevoerd door ICT-beveiligingsfirma ESET uit Slowakije. Dat bedrijf heeft er een blog over gepubliceerd.

De gevallen waar het om gaat, speelden zich met name in Tsjechië af, maar de methode dook ook op in Polen, Hongarije en Georgië. Er is geen reden om aan te nemen dat het niet ook in Nederland, België of andere West-Europese landen kan plaatsvinden.

Wat is phishing ook alweer?

Bij phishing proberen criminelen persoonlijke informatie of inloggevens te stelen van hun slachtoffers door hiernaar te ‘hengelen’ via valse mails, sms-berichten, telefoontjes of andere (digitale) communicatie. Daarbij doen ze zich vaak voor als een legitieme partij zoals een bank en vragen in die hoedanigheid bijvoorbeeld om inloggegevens.

Inmiddels berucht zijn mailtjes, zogenaamd van de bank, die ontvangers aansporen om in te loggen op een valse website ‘om toegang te behouden tot een bankrekening’. Wie niet oplet, voorziet kwaadwillenden op deze manier van de sleutels tot gevoelige informatie en bankrekeningen.

Phising komt in verschillende vormen. Zo heet phishing via sms-berichten smishing en komt het ook voor dat slachtoffers een qr-code voorgeschoteld krijgen die naar een malafide website leidt. Dit heet quishing. De bedoeling is eigenlijk altijd dat het doelwit zijn of haar inloggegevens invoert op een plek die niet is wat het zegt te zijn. Als de gegevens zijn ingevoerd, dan lezen de criminelen deze uit en proberen ze die te gebruiken op de website van de échte bank of dienst waar de gegevens bij horen.

Lees meer op Techzine: Nieuwe vorm van phishing: Wat is quishing en waarom is het gevaarlijk?

‘Druk op 1 om een malafide app te installeren’

Wat de methode die in dít geval is gebruikt zo slinks maakt, is dat de web-apps voor het verkrijgen van toestemmingen gebruik maken van de interface van de telefoons van de slachtoffers. Denk daarbij aan meldingen voor het gebruik van de camera en microfoon, aanzetten van pushmeldingen of gegevens synchroniseren op de achtergrond.

Nogmaals: ook legitieme web-apps werken op deze manier. Voordeel voor de criminelen is echter dat hun malafide software daardoor ‘echt’ lijkt. Het werkt immers niet anders dan de telefoongebruiker al gewend is. Die is dan geneigd toestemming te verlenen omdat andere, legitieme apps daar op dezelfde manier om vragen.

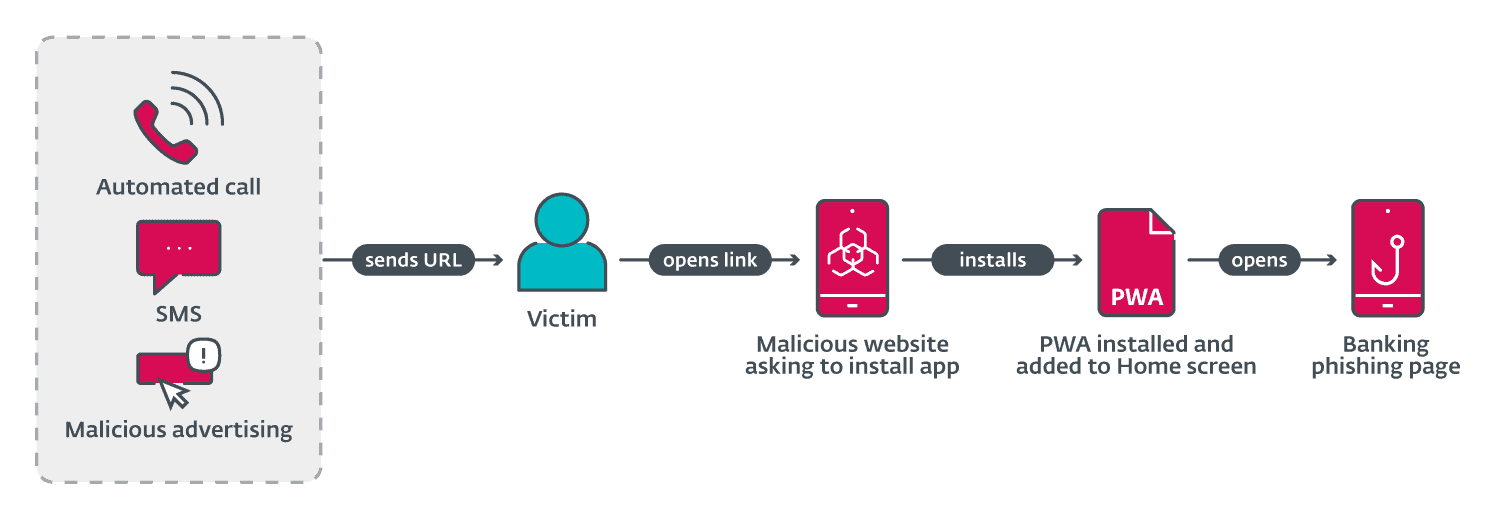

Hoe kwamen dergelijke apps überhaupt op de telefoons van slachtoffers terecht? Dat verliep in veel gevallen volgens traditionelere phishingmethoden. Zo ontvingen sommigen een geautomatiseerd telefoontje waarbij ze te horen kregen dat ze een nieuwe versie van hun bankieren-app moesten installeren. Een druk op de juiste knop (‘Druk op 1 om…’) leverde een sms’je op met daarin een link om de valse app te installeren.

In andere gevallen sloegen de criminelen het telefoontje over en stuurden ze gewoon een sms’je met een dergelijke link naar een grote hoeveelheid telefoonnummers. Een derde methode was bijzonder brutaal: daarbij maakten de scammers gebruik van advertenties op Facebook of Instagram, die ze nota bene wisten toe te spitsen op specifieke doelgroepen op basis van leeftijd of geslacht. Die advertenties verschenen in de social media-feed van gebruikers, waarin ze de aansporing kregen een ‘nieuwe app’ te installeren en daarmee kans te maken op 60 euro.

Nep-versie van Google Play Store

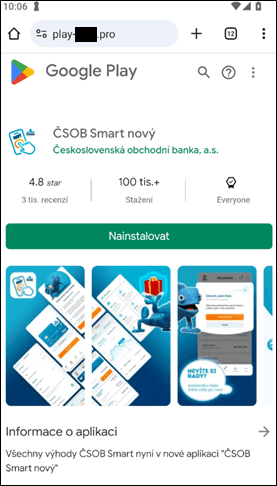

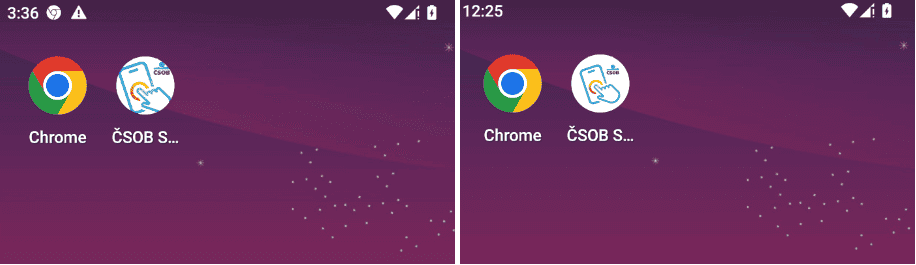

In al deze gevallen leidde de link naar een malafide site. Voor Android-gebruikers verliep dit iets anders dan voor bezitters van Apple-telefoons, vanwege de verschillende manieren waarop de besturingssystemen en hun bijbehorende app stores werken. Op Android kregen slachtoffers soms een nep-versie van de Play Store te zien, of een andere vervalse website. Op iOS kregen slachtoffers een legitiem lijkende melding met de instructie om de ‘app’ op hun startscherm te plaatsen.

Bij Android-gebruikers maakten de criminelen naast PWA’s bovendien ook gebruik van zogeheten WebAPK’s. Die lijken nog meer op apps uit de Play Store omdat het browser-icoontje ontbreekt die web-apps van reguliere apps onderscheidt op het startscherm van de telefoon.

Informatie doorgesluisd naar pakhuis voor gestolen data

Volgens ESET gaat het om twee verschillende campagnes die zich richten op zowel Apple- als Android-gebruikers. Bij de ene campagne ging alle informatie die slachtoffers invoerden naar een afzonderlijk Command & Control-centrum (bijvoorbeeld een server dat dienst doet als pakhuis voor gestolen data), bij de andere campagne verdween de buitgemaakte data via een bot naar een Telegram-groepchat.

De phishing-campagnes werden vorig jaar voor het eerst opgemerkt door een cybersecurity-afdeling van het equivalent van de Autoriteit Financiële Markten (AFM) in Polen. Later merkte ESET de campagne veelvuldig op in Tsjechië, later ook in beperkte mate in Hongarije en Georgië.

Het bedrijf verkreeg toegang tot het controlepaneel van een Command & Control-centrum waar de criminelen hun data bewaarden en wist op basis van de gevonden informatie de juiste banken te benaderen met inlichtingen. Ook heeft het securitybedrijf een rol gespeeld bij het neerhalen van malafide sites. Wel verwacht het bedrijf dat deze methode vaker gebruikt zal worden.

Lees ook: Aantal phishing-aanvallen nam toe met 40 procent in 2023