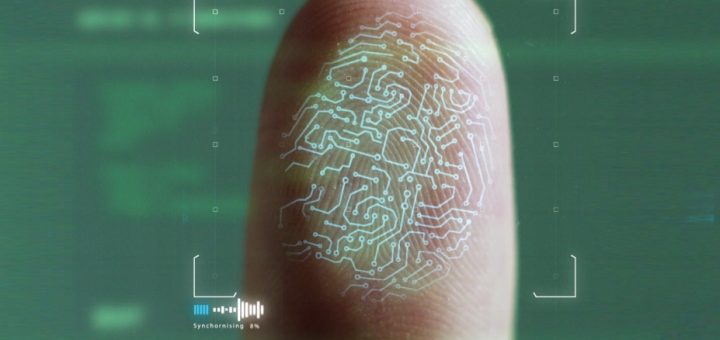

Kom in control op persoonsgegevens

De Algemene Verordening Gegevensbescherming (in het Engels de General Data Protection Regulation, GDPR) maakt dat iedereen die persoonsinformatie beheert of verwerkt zorgvuldiger, bewijsbaarder en aantoonbaarder te werk moet gaan. In de meeste organisaties vraagt dit om aanpassingen in zowel de technologie als in processen en procedures. Axians helpt organisaties om in control te komen.

Vanaf mei 2018 wordt de AVG, die nu al van kracht is, ook daadwerkelijk gehandhaafd. Dat betekent dat er forse boetes komen te staan op overtreding van deze wet en technisch gedreven systeembeveiliging niet langer voldoet. Die maatregelen zijn niet ineens overbodig maar hebben aanvulling nodig, met name op het gebied van databescherming. Dit vraagt om nieuwe tools, bijvoorbeeld voor endpoint protectie en dataencryptie, én om nieuwe processen en procedures.

Wat eist de AVG?

Waar de AVG in de kern om vraagt is Privacy-by-Design. Dit valt uiteen in twee onderdelen. In de eerste plaats processen en procedures die erop zijn gericht dat de organisatie alleen die persoonsgegevens vraagt en vastlegt die nodig zijn om de dienst te kunnen leveren. En in de tweede plaats alle technische en organisatorische maatregelen die ervoor zorgen dat data integer zijn en blijven en die voorkomen dat persoonsgegevens ongewild in handen komen van derden.

Laten we eerst bekijken wat de AVG toevoegt ten opzichte van de Wet meldplicht datalekken. Dit is allereerst een versterking van de rechten van de betrokkene. Hij of zij heeft bijvoorbeeld het recht om vergeten te worden en zijn gegevens op te vragen. Daarnaast komt er een versterkte rol van de Autoriteit Persoonsgegevens, die nu ook echt kan gaan handhaven. Tot slot legt de AVG extra verplichtingen op aan degene die iets met data doet, of het nu de verwerkende partij is of de partij die uiteindelijk iets met de data gaat doen. Deze partijen zullen moeten aantonen welke maatregelen zij hebben genomen om persoonsdata te beschermen. Oftewel: ze moeten auditable zijn. De maatregelen moeten in verhouding staan tot het belang van de gegevens die je hebt of verwerkt en in lijn zijn met de stand van de techniek: een bank of zorginstelling krijgt zwaardere verplichtingen dan een sportvereniging of webwinkel.

De wet stelt dus een aantal eisen:

- je moet kunnen aantonen welke persoonsdata je in huis hebt, niet alleen in gestructureerde gegevensbronnen maar ook in ongestructureerde bronnen zoals SharePoint en netwerkschijven. Axians levert hiervoor de dienst Datataxatie;

- je moet kunnen aantonen hoe je persoonsgegevens gebruikt en welke systemen daarbij een rol spelen. Axians kan daarvoor een Privacy Impact Assessment uitvoeren;

- je moet kunnen aantonen dat je effectief bent in het beveiligen van persoonsgegevens. Oftewel: een goed beleid hebt dat op de juiste manier is vertaald naar processen en procedures. En dat je daarnaast de goede operationele maatregelen hebt getroffen, zowel op het gebied van IT als op andere gebieden, zoals screening van medewerkers, certificering van alle leveranciers die persoonsgegevens beheren of verwerken en fysieke toegangscontrole. Axians heeft hiervoor het Security Planning Proces ontwikkeld.

Security-by-Design

Het achteraf ‘toevoegen’ van beveiliging is als het plakken van pleisters op een wond: het heeft al gebloed en pijn doet het nog steeds. Het is daarom veel beter om van het begin af rekening te houden met de benodigde beveiliging in de vorm van Security-by-Design. Dit raakt beleid en processen én techniek.

Om organisaties te helpen in control te komen op zowel beleid en processen als op de techniek heeft Axians het vijf stappen tellende Security Planning Proces ontwikkeld. De eerste stap is het definiëren van de ambitie. Die kan zo ver gaan als de wet verplicht, maar sommige organisaties kiezen er bewust voor om nog een stap verder te gaan. Zij laten zien dat zij hun klanten serieus nemen en dat ze alles in het werk stellen om hen te beschermen tegen vervelende situaties. De volgende stap is middels een scan inzichtelijk maken waar de realiteit afwijkt van de ambitie. De scan is een assessment van de volwassenheid van een organisatie in dataprotectie en laat zien op welke gebieden er werk aan de winkel is om te komen tot het geambieerde niveau. Op basis daarvan kan een verbeterplanning worden gemaakt, stap 3. De vierde stap is het doorvoeren van de verbeteringen. Waarna in stap 5 de PDCA-cyclus in werking treedt. Want als er iets is wat regelmatig onderhoud behoeft, dan is het dataprotectie. Onmisbaar in de PDCA-cyclus is een Security Information and Event Management System (een SIEM).

SIEM-as-a-Service

Het SIEM fungeert als cement tussen de verschillende losse bouwstenen waar een ‘Security by Design’-omgeving uit bestaat. Die gaan van firewalls en virusscanners tot endpoint protection en van toegangscontrole op het netwerk en in het gebouw tot wat ethical hackers ontdekken. Een SIEM brengt al deze informatie bij elkaar en zet deze af tegen het geformuleerde ambitieniveau. Het rapporteert over die zaken die extra aandacht behoeven. Het mooie van SIEM is dat het ziet hoe bepaalde incidenten zich tot elkaar relateren, waardoor het kan detecteren dat een aanval geen incident is, maar een zeer gerichte actie. Een SIEM is bovendien per direct in staat om alle relevante gegevens op te hoesten als de Autoriteit Persoonsgegevens daarom vraagt. Het kan tevens automatisch de bulletins verwerken van vendors over kwetsbaarheden die zij hebben ontdekt. Tot slot is het SIEM zelflerend. Het maakt gebruik van publieke informatie over verdacht gedrag en kan zo nieuwe bedreigingen of hackpogingen snel identificeren. Over deze technologie beschikken firewalls en virusscanners ook, maar die missen het grotere plaatje. SIEM is juist in staat om verschillende typen aanvallen aan elkaar te relateren en zo nog beter te bepalen welke tegenactie nodig is. Axians kan een SIEM leveren als losse appliance, maar de meeste klanten kiezen voor onze dienstverlening SIEM-as-a-Service. Daarbij besteden ze de complete monitoring uit aan ons Security Operations Center.

Zet business in de lead

De grootste uitdaging voor veel organisaties is zélf – als business – de verantwoordelijkheid voor beveiliging nemen in plaats van de IT-afdeling verantwoordelijk maken voor dataprotectie. Ja, je kunt IT de verantwoordelijkheid geven voor de uitvoering van technische maatregelen (de systeembeveiliging), maar uiteindelijk is dataprotectie een verantwoordelijkheid van de business. Die moet bepalen welke data welk niveau van beveiliging vraagt en welke medewerkers toegang mogen krijgen tot welke data. Wie IT in de lead blijft zetten, zal nooit de stap kunnen maken van systeembeveiliging naar dataprotectie. En dat is wel nodig om te voldoen aan de AVG.

Wilt u in control komen op uw data en de stap zetten van systeembeveiliging naar dataprotectie maar weet u niet goed waar te beginnen? Wij helpen u graag op weg.

Meer informatie: www.axians.nl/oplossingen/security