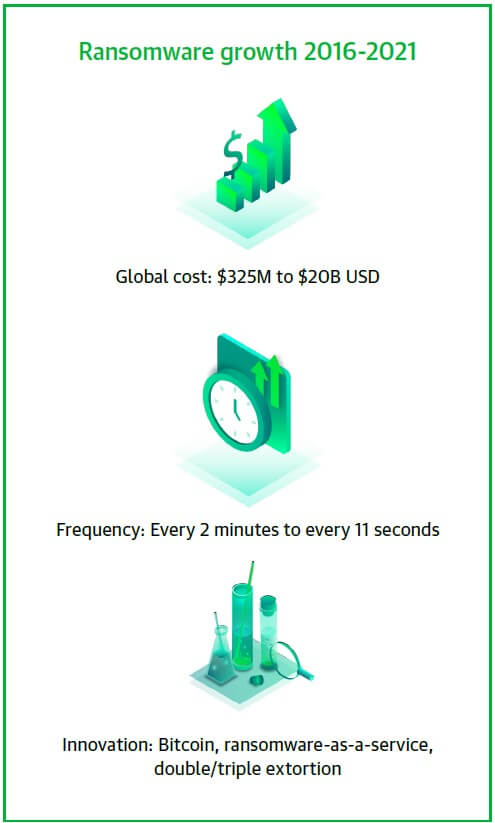

De groei en evolutie van ransomware is een van de meest destructieve trends van het afgelopen decennium. Deze ‘explosie’ heeft ransomware van een economisch misdrijf naar een probleem met immense wereldwijde veiligheidsimplicaties gebracht. Zowel de NAVO als de G7 hebben inmiddels (en eindelijk) de ernst van ransomware-dreigingen erkend en de noodzaak van een grootschalige gecoördineerde reactie van de overheid en het bedrijfsleven.

Maar een gecoördineerde reactie van de overheid en het bedrijfsleven kost tijd. In de tussentijd moeten organisaties van elke omvang zichzelf en hun klanten beschermen. Concrete stappen met behulp van direct beschikbare hulpmiddelen en veiligheidsprotocollen kunnen hierbij helpen.

De geraffineerdheid en aanpasbaarheid van ransomware en andere cyberbedreigingen vereisen een flexibele, gelaagde verdediging. Toch gebruiken veel organisaties nog steeds standalone beveiligingsproducten die zijn gericht op een enkele aanvalsvector die gemakkelijk kunnen worden omzeild. Dat sommige technologische problemen worden verergerd, is vaak een gebrek aan beveiligingsexpertise bij het personeel. Volgens een recente schatting bestaat er een wereldwijd tekort van ruim drie miljoen cyberbeveiligingsexperts. Hiaten in mensen, processen en technologie maken het gemakkelijker dan ooit voor geraffineerde cybercriminelen om data afhandig te maken van bedrijven.

Organisaties kunnen een cyberaanval niet voorkomen, maar ze moeten de juiste stappen nemen om voorbereid te zijn om hun data te beschermen als er een aanval plaatsvindt.

Kader voor veerkrachtig herstel

Effectieve beveiligingsprogramma’s vereisen een structuur die begrijpt wat moet worden beschermd en de waarde van het goed voor de organisatie om te bepalen hoe bescherming moet worden geïmplementeerd. Welke methode bedrijven ook kiezen, het kader moet meetbare resultaten definiëren die IT-teams in staat stellen zich tegen aanvallen te verdedigen en snel te herstellen. Als voorbeeld, het NIST Cybersecurity Framework (CSF) wordt op grote schaal toegepast, voortdurend bijgewerkt, en is ontworpen om een gemeenschappelijke taal te creëren voor verschillende belanghebbenden. Het NIST-CFR is de basis geworden waarop cyberbeveiligingsdeskundigen hun programma’s hebben gebouwd om best practices te definiëren en een eenduidig lexicon te creëren voor het begrijpen en beheren van de risico’s van de moderne infrastructuur. Deze georganiseerde aanpak kan ook helpen bij het rechtvaardigen van investeringen in cyberbeveiliging door de resultaten van die investeringen duidelijk te illustreren.

De beste aanval is een solide verdediging, inclusief het hebben van een robuuste strategie voor het backuppen en beschermen van uw gegevens en werklasten. Succesvolle back-ups zijn de laatste verdediging tegen cyberaanvallen en kan de beslissende factor zijn om aanzienlijke downtime, gegevensverlies en het betalen van kostbaar losgeld.

Succesvolle back-up met geautomatiseerde verificatie

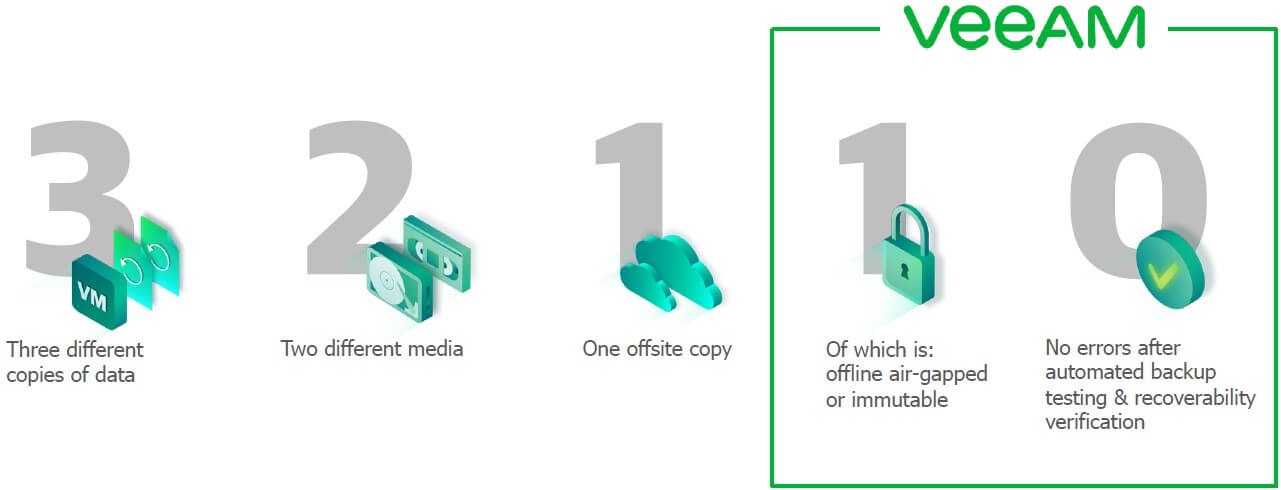

Veeam, wereldwijd koploper op het gebied van gegevensbeveiliging, beveelt aan de 3-2-1-1-0 back-upregel te volgen Dit is onze verbetering van de 3-2-1-regel. Veeam pleit al vele jaren voor de 3-2-1-regel als een algemene strategie voor gegevensbeheer. De 3-2-1 regel beveelt aan dat er ten minste drie kopieën van belangrijke gegevens, op ten minste twee verschillende typen media worden opgeslagen, waarbij ten minste één van deze kopieën zich op een andere locatie bevindt. De 3-2-1 regel dicteert of vereist geen specifieke hardware en is veelzijdig genoeg om bijna elk storingsscenario aan te pakken.

Naarmate de dreiging van ransomware toeneemt, benadrukt Veeam dat ten minste één kopie van gegevens veerkrachtig is (d.w.z. air-gapped, offline of onveranderbaar). Deze aanbeveling is absoluut noodzakelijk om weerbaar te worden tegen ransomware. De toepassing van de uitgebreidere 3-2-1-1-0 regel richt zich op de behoefte aan de vereiste voor deze veerkrachtige kopie en is een van de belangrijkste concepten die een organisatie kan implementeren om beter voorbereid te zijn om cyberbedreigingen af te weren.

>> Download hier de volledige whitepaper!

Lees ook:

- Bescherming tegen Ransomware: Best Practices

- Wat is Multi-Cloud?