Televisie en films willen ons doen geloven dat cybercriminelen ingewikkelde plannen moeten uitvoeren, waarbij ze van daken abseilen en lasers ontwijken om in onze netwerken in te breken. In werkelijkheid zijn slechts een goed opgestelde e-mail en een afgeleid persoon nodig om een keten van gebeurtenissen in gang te zetten die miljoenen dollars kunnen kosten om te herstellen.

Hoewel dat een eenvoudig op te lossen probleem lijkt, moesten meerdere lagen van beveiligingscontroles falen om ransomware-aanvallen te laten slagen.

Ten eerste moest de e-mail de spam- en phishingfilters omzeilen om in de inbox van de gebruiker terecht te komen. Met de miljarden spamberichten die elke dag worden aangemaakt, is het niet onredelijk dat er één of meer door uw verdediging heen komen. Vervolgens moest de bijlage of URL de lokale anti-malwaresoftware en de webbeveiligingsgateways omzeilen om de belangrijkste payload te downloaden. En natuurlijk moesten de netwerkbewakingstools de verspreiding van de malware over het hoofd zien toen deze andere systemen infecteerde en bestanden versleutelde.

Het punt is dat er, zelfs met vereenvoudigde ransomware-voorbeelden, veel mis moet gaan wil een ransomware-aanval succesvol zijn, maar dat heeft ransomware-aanvallen er niet van weerhouden een miljardenindustrie te worden. Laten we daarom eens kijken naar wat er allemaal tijdens een aanval gebeurt, en enkele manieren bespreken waarop u uw kansen op vroegtijdige detectie kunt verbeteren die niet noodzakelijkerwijs te maken hebben met de beveiligingsarchitectuur.

Beginnen met phishing-e-mails en schadelijke bijlagen

Spam- en phishing-aanvallen zijn al tientallen jaren de populairste manier waarop cybercriminelen kwaadaardige code in bedrijfsnetwerken hebben gebracht. Phishing-e-mails zijn de afgelopen jaren uiterst overtuigend geworden. Zoeken naar verkeerd gespelde woorden of slechte grammatica is nog steeds waardevol, maar de hedendaagse spam ziet eruit en leest als legitieme berichten. De meeste wetshandhavingsinstanties raden aan gebruikers te leren langzamer te werken en kritisch na te denken over het bericht dat zij ontvangen, om te voorkomen dat cyberdreigingen toegang krijgen tot gevoelige gegevens.

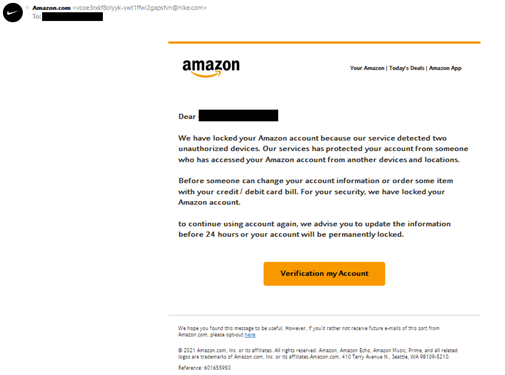

Het is ook aangetoond dat als u uw werknemers het gevoel geeft dat ze deel uitmaken van de oplossing, een gemeenschappelijk doel wordt bevorderd en voordelen biedt die beveiligingssoftware niet kan bieden. Als voorbeeld, zie onderstaand screenshot:

Deze phishing e-mail is zo overtuigend, omdat de aanvallers letterlijk een echt bericht van Amazon hebben gekopieerd om de verraderlijke tekenen te elimineren waar gebruikers op moeten letten. Er zijn verschillende kleine technische onderdelen die aangeven dat het om spam gaat, zoals de e-mail headers die niet van het juiste domein komen, maar de grootste aanwijzing is dat het adres waarnaar het bericht wordt gestuurd, niet gekoppeld is aan een Amazon-account. Zelf meer tijd nemen om een e-mail als deze te bestuderen en kritisch nadenken, is meestal een betere oplossing dan te investeren in meer antimalware-software.

Hoe werkt een ransomware-aanval precies, nadat iemand op een verkeerde link heeft gedrukt? En wat kunt u doen om uw risico’s te verkleinen? Lees verder op https://www.veeam.com/blog/dont-pay-ransomware-attacks.html.

Door Chris Hoff, Security & Data Protection Marketing Manager bij Veeam

Lees ook:

- Serviceproviders: vereenvoudig hybride en multi-cloud back-up

- 76% van alle organisaties geeft toe ransomwarecriminelen te betalen