We horen het steeds vaker: ‘De veranderingen gaan sneller dan ooit.’ Dat geldt zeker voor ICT, waarbinnen het domein van security nog eens de kroon spant. We bekijken enkele strategische verschuivingen in het ecosysteem van ICT-security die nu nog niet algemeen worden erkend, maar die hoogstwaarschijnlijk de komende vijf tot tien jaar een verstorende impact zullen hebben.

In dit kader spelen externe trends uiteraard een belangrijke rol. Denk bijvoorbeeld aan de grote kloof tussen de benodigde en beschikbare vaardigheden. Er zijn niet genoeg bekwame security-experts of ze zijn onbetaalbaar. Als gevolg hiervan huren veel organisaties managed security services in of stappen over naar dergelijke services vanuit de cloud. Een tweede security-uitdaging is wet- en regelgeving, waarbij organisaties zich ook zorgen maken over geopolitieke risico’s, zoals het land waar de software vandaan komt.

En natuurlijk is en blijft privacy een hardnekkige uitdaging. Een andere externe factor is de pandemie, die de digitalisering een flinke boost heeft gegeven. Dus terwijl de schaal en complexiteit van applicaties razendsnel groeien, krimpt aan de andere kant juist de controle die we hebben over applicaties naarmate we meer Infrastructuur-as-a-Service mogelijkheden adopteren. Daarnaast zien we de diversiteit in apparaten en besturingssystemen groeien, evenals de IoT-vereisten. Ook zien een snelle adoptie van zaken als VDI en met het hybride werken verandert ook de locatie van de apparaten waarmee we werken. En de aanvallers weten ook van geen ophouden. Organisaties hebben steeds meer moeite om ransomware en phishing onder controle te krijgen.

1. Op afstand werken

Met deze externe factoren in het achterhoofd kijken we naar de eerste trend, het werken op afstand. Naar verwachting zal het aantal werknemers dat gedeeltelijk op afstand werkt de komende jaren met minstens 30% procent toenemen. Een groot voordeel hiervan voor organisaties is dat ze talent nu overal kunnen vinden. Men is niet langer beperkt tot de grote steden.

Een nadeel zijn de uitdagingen die dit voor security introduceert. Securitysoftware moet bijvoorbeeld vanuit de cloud worden aangestuurd en niet langer on-premise. Dat betekent dat de traditionele land-gebaseerde beveiligingssoftware zoals antivirussoftware en systeembeheertools niet langer volstaan, omdat de apparaten van de eindgebruiker niet langer allemaal op het land werken en daarom geen zichtbaarheid hebben, tenzij ze via een VPN-verbinding alsnog aan het land zijn verbonden.

Dus organisaties stappen massaal over naar cloudoplossingen voor zowel beheer als security, om ervoor te zorgen dat de werkstations volledig zichtbaar zijn, ongeacht waar deze zich bevinden op het internet. Dit heeft een grote impact op de beveiliging van persoonsgegevens. De fysieke beveiliging van laptops en desktops in een gebouw waar je alleen binnenkomt met een pasje vervalt simpelweg.

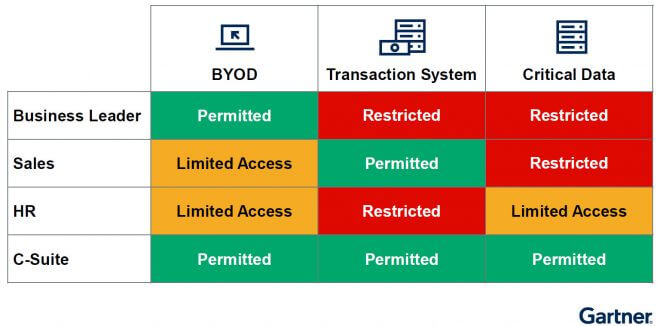

Hoe beheer je privé- en bedrijfsgevoelige data in dit nieuwe normaal? Hoe regel je zaken als back-up en data recovery wanneer een en ander niet langer met het land is verbonden? Het is zaak om je te concentreren op de verschillende soorten gebruikers, zoals een bedrijfsleider, iemand van HR of C-level. Daarbij kijk je naar het type apparaat dat wordt gebruikt, de gebruikte systemen voor gegevensuitwisseling en of er bedrijfskritische data in het spel is. In een handige matrix (zie afbeelding 1) kun je vervolgens het te volgen beleid en de in te zetten hulpmiddelen overzichtelijk vaststellen. Want de hybride werknemer zal niet meer verdwijnen.

Aanbevelingen

- Classificeer eerst use-cases op data- en transactierisico vóórdat je technologie selecteert.

- Versnel de migratie naar beveiliging uit de cloud en moderne beheerinfrastructuur, zodat je álle apparaten van eindgebruikers kan beheren.

- Definieer nieuw beleid en procedures voor gegevensbescherming.

2. Cybersecurity ‘mesh’-architectuur

Werknemers werken op afstand, applicaties verhuizen naar de cloud, we hebben edge computing én we hebben ook nog onze traditionele on premise computing. In de realiteit van deze wirwar (‘mesh’) moeten we heroverwegen waar de beveiligingsarchitectuur zich bevindt. Veel organisaties neigen nog altijd naar netwerkgerichte beveiliging met firewalls en andere IDS-hulpmiddelen (Intrusion Detection System). Het is beter om ons te focussen op samengestelde beveiligingsdiensten.

Denk daarbij aan zogeheten security brokers voor toegang tot de cloud. Vaak zijn dat proxy’s die interactie hebben tussen de eindgebruikers en de cloudapplicaties die ze gebruiken. Zij maken het mogelijk om één beleid toe te passen voor meerdere verschillende gedistribueerde cloud-toepassingen zoals Office 365, Salesforce of uw Infrastructure-as-a-Service zoals AWS, Google Cloud of Azure. Het idee hierachter is dat we beleid kunnen toepassen op verschillende domeinen die onafhankelijk zijn van de assets – cloudapplicaties en de eindgebruiker – die we proberen te beschermen. In deze wirwar-architectuur passen we een centraal beleid toe op het moment dat het nodig is, in plaats van te vertrouwen op een fysieke infrastructuur die we beheersen.

Aanbevelingen

- Bouw ondersteunende lagen voor de mesh: beveiligingsanalyses, identiteitsstructuur en beleidsbeheer.

- Implementeer configureerbare beveiligingstools die zo dicht mogelijk bij digitale assets kunnen worden geplaatst.

- Kies beveiligingscontroles die met elkaar kunnen praten, met uitgebreide API’s en standaardondersteuning voor integratie.

3. Consolidatie van securityproducten

Veel CISO’s in organisaties proberen hun omgeving te vereenvoudigen. Men is niet langer tevreden met de aanschaf van onafhankelijke best-of-breed producten die in silo’s opereren. Er is een groeiende behoefte aan één geïntegreerd platform waar securityproducten met elkaar kunnen praten. Het merendeel (80%) wil de komende drie jaar leveranciersconsolidatie doorvoeren.

De primaire motivatie om dit te doen is niet om de kosten te verlagen. Van de organisaties die al een dergelijke consolidatieslag hebben gemaakt, heeft slechts 15 procent kosten bespaard. Waar het vooral om gaat is het verhogen of verbeteren van de risicohouding en de efficiency. Het kost minder tijd om de omgeving te beveiligen en om incidenten aan te pakken.

Aanbevelingen

- Stel leidende principes vast voor de aanschaf van nieuwe producten. Je wilt niet dat iedere afdeling hun eigen producten kopen. Kies voor dezelfde leverancier die verschillende beveiligingsproducten aanbiedt, of kies producten die integreren met de systemen die u al heeft draaien.

- Ontwikkel statistieken om een consolidatiestrategie te meten. Ook hier gaat het om het verbeteren van de efficiency en of de risico’s daadwerkelijk minder worden.

- Begin met gemakkelijke consolidatiedoelen; wees geduldig. Houd er rekening mee dat het uitvoeren van een consolidatiestrategie drie tot vijf jaar in beslag kan nemen.

4. Identificatie eerst

De noodzaak van excellente identiteitsbeveiliging is een vierde belangrijke trend. De meeste organisaties beschouwen de omtrek van hun netwerk als de definitie van hun assets en controle. Daarom vertrouwden ze op firewalls en andere IDS’en. Nu in toenemende mate mensen die omgeving verlaten naar cloudapplicaties en vanuit huis werken, klopt die definitie niet meer.

Naar schatting gaat 80 procent van het bedrijfsnetwerkverkeer niet langer meer over dan landnetwerk. Voor SaaS-applicaties bezit de organisatie niet langer de onderliggende infrastructuur. Dit betekent dat identiteit het enige is dat je kunt blijven controleren. Dat is ook precies waar aanvallers hun pijlen op richten. Via de focus op de identiteit-infrastructuur konden de aanvallers op SolarWinds in december 2020 via privilege-accounts over bepaalde barrières springen. Ze begonnen dus op het land en gingen vervolgens naar de Active Directory waar ze de privileges gebruikten om naar Azure over te springen.

Aanbevelingen

- Investeer in de technologie en vaardigheden voor modern identiteits- en toegangsbeheer voor de komende 20 jaar. Let hierbij op dat je niet alleen nadenkt over het binnenlaten van de goeden, maar ook over het buitenhouden van de slechteriken.

- Behandel het identiteitsbeleid, -proces en -monitoring even uitgebreid als de traditionele LAN-besturingselementen.

- Focus op de telewerker en cloud computing.

5. Machine-identiteitsbeheer

Het gaat niet alleen om mensen. Het beheren van de identiteit van machines wordt eveneens een cruciale securityvaardigheid. Praktisch alle moderne applicaties worden gedefinieerd als een op services (API) gebaseerde architectuur. Hierdoor zijn applicaties niet meer monolithisch, maar zijn ze opgebouwd uit een stukje eigen code, API’s en andere stukjes applicaties.

Uiteindelijk weet je niet meer welk delen van jou zijn. Het wordt steeds belangrijker om al deze machines te kunnen identificeren, zodat ze toegang krijgen tot een onderliggende database of transactiesysteem. In veel SaaS-applicaties zijn hulpprogramma’s actief die ze beter of veiliger maken. Wanneer een van die subsetleveranciers gehackt wordt, kan dat aanvallers toegang geven tot jouw cloudapplicaties. Daar komt nog eens bij dat ook de securitydiensten in hun streven naar zoveel mogelijk integratie met andere diensten veel werken met API’s en API-authenticatie. Op de een of andere manier moeten we er dus voor zorgen dat al die API-toepassingen veilig zijn.

Aanbevelingen

- Stel een programma op voor machine-identiteitsbeheer op.

- Wijs het eigendom van het beheer van machinedata toe.

- Beoordeel, terwijl de markt tot bloei komt, de verschillende tools voor geheimen- en certificaatbeheer.

Er is meer

Er zijn teveel trends op het gebied van cybersecurity dan wij hier uitvoerig kunnen behandelen. Daarom in vogelvlucht de voornaamste trends die we nog niet genoemd hebben.

6) De tools om aanvallen te simuleren winnen aan terrein (zie ook het artikel over pentests elders in deze editie). Tools als Cobalt Strike en Metasploit proberen jouw security-architectuur binnen te dringen. Daarmee kun je waardevolle informatie verzamelen over mogelijke zwakheden zodat je gerichte acties tot verbetering kan ondernemen. Organiseer daarom een continue testmogelijkheid met behulp van BAS-tools (Breach & Attack Simulation).

7) Er is een trend gaande van privacy-verbeterende rekenkracht die helpt om tijdens dataverwerking persoonsgegevens te beschermen. Tijdens de afgelopen pandemie explodeerde het aantal organisaties die hun architectuur en handmatige services wilden digitaliseren. Dit heeft soms tot gevolg dat vertrouwelijke of geheime gegevens in gevaar komen. Daarom zijn er nu tools beschikbaar die helpen die gegevens te beveiligen tijdens de verwerking ervan. Het is dus zaak om nu al te beginnen met het onderzoeken van de use-cases waar deze technologieën inzetbaar zijn.

8) Cybersecurity-experts duiken steeds vaker op in de bestuurskamers van organisaties. Raden van Bestuur voelen de noodzaak om de risico’s van compliancy en beveiliging beter te begrijpen. Zonder deze kennis is het bijna niet meer mogelijk om hun zakelijke doelen te bereiken. Omdat ze op deze domeinen slimmer moeten worden zoeken bestuursleden de verbinding tussen de technische capaciteiten van de cybersecurity-afdeling en hun C-level bedrijfskennis. Houdt er dus rekening mee dat ook jouw bestuur regelmatige communicatie over cyberbeveiliging verwacht. Het is dus belangrijk om continu de cybersecurityrisico’s in een zakelijke context te optimaliseren.

Dit artikel is geschreven op basis van de keynote van Peter Firstbrook van Gartner: ‘Top Trends in Security and Risk Management’, november 2021

Lees ook:

- SASE wint aan momentum bij bedrijven

- De lessen van 15 jaar Cloud Evolutie