Veel organisaties worstelen ermee: het bijhouden van alle IT-middelen via IT asset management (ITAM). De meeste werken weliswaar met een Configuration Management-database (CMDB), maar om die consequent up-to-date te houden is enorm lastig. Daarbij komt dat bij grotere organisaties verschillende teams verschillende gegevens bijhouden. Dat maakt het bepaald niet eenvoudig om overzicht te krijgen en te houden. En als er dan iets gebeurt op securitygebied, is het alsof je al je sloten wilt vervangen maar niet meer precies weet hoeveel deuren je precies hebt en waar die te vinden zijn. Duidelijk is dat effectieve ITAM steeds belangrijker wordt nu de risico’s voor dreigingen van buitenaf en binnenuit blijven toenemen.

Het ontbreken van altijd up-to-date inzicht in alle IT-assets geeft securityteams een uitdaging omdat niet alle systemen inzichtelijk zijn. Het opsporen van potentiële kwetsbaarheden binnen besturingssystemen, applicaties, ondersteunende software en netwerken is noodzakelijk bij alle assets en wanneer vijf procent van de assets niet bekend is, en dus waarschijnlijk ook nooit wordt gepatcht, kan dit kleine percentage systemen grote risico’s met zich meebrengen. Want niet alleen infrastructuren blijven snel groeien, ook cybercriminaliteit neemt snel toe.

Grenzen

De systemen die wel bekend zijn, worden door de meeste organisaties met regelmaat op kwetsbaarheden gecontroleerd en de teams zorgen dan voor patches die de leveranciers aanleveren. Dat is lange tijd goed gegaan, maar organisaties bereiken meer en meer de grenzen van deze aanpak. Door het complexer worden van infrastructuren en de toename van cybercriminaliteit zijn frequentere informatie-updates vereist. Afhankelijk van de omgeving en assets kan dit variëren van continue monitoring van een asset door middel van een agent, tot het frequenter scannen, bijvoorbeeld één of meerdere keren per dag.

Druk op securityteams

Wanneer we met het Qualys-platform voor het eerst een intensieve scan uitvoeren bij een klant, worden al snel tientallen kwetsbaarheden per asset gevonden die op de een of andere manier aangepakt moeten worden. Bij een omgeving van duizend systemen betekent dit al snel meer dan 20.000 kwetsbaarheden. Daarbij komt dat er sinds 2017 zo’n 15.000 nieuwe unieke kwetsbaarheden per jaar bijkomen. Deze grote aantallen nieuwe kwetsbaarheden leggen een enorme druk op de teams die ze moeten oplossen, wat meestal inhoudt dat er patches moeten worden uitgerold. Dat geldt niet alleen voor de operating-systemen of alleen voor Windows. Kwetsbaarheden zijn meestal aanwezig in álle assets, van netwerkcomponenten tot printers, servers, desktops en laptops. Daarnaast zijn OT-, IoT-, containers en cloudomgevingen ook meer en meer in beeld.

Prioriteiten stellen

Deze aantallen betekenen dat organisaties deze problemen niet meer handmatig kunnen oplossen. Ze zullen dit op een geautomatiseerde manier moeten aanpakken, waarbij er ook sprake is van effectieve prioritering. Het is immers onmogelijk om in één keer duizenden kwetsbaarheden op te lossen. Bij die prioritering is het van belang om scherpe keuzes te maken. Het is duidelijk dat een kwetsbaarheid die gemakkelijk te misbruiken is, sneller opgelost moet worden dan één die technisch lastig is voor een hacker.

Containerisatie

Softwarecontainers vormen in dit verband nog een extra uitdaging voor zowel IT-security- als ITAM-teams – ze kunnen namelijk niet worden onderzocht zoals binnen het traditionele vulnerability management. Hiervoor zijn twee redenen. De eerste is dat containers kunnen worden in- en uitgeschakeld op basis van vraag, dus een ‘point in time’-beeld is mogelijk onnauwkeurig. De andere is dat containers doorgaans zijn opgebouwd uit image library’s die kunnen worden gedefinieerd en beveiligd. Maar als een container eenmaal wordt opgestart, kan de oorspronkelijke image afwijken doordat ontwikkelaars met accountrechten na verloop van tijd meer softwarecomponenten toevoegen.

Van statisch naar dynamisch

Nu bedrijven steeds vaker containers gebruiken, is het zaak om de oudere benaderingen die bestonden rond het omgaan met potentiële softwarekwetsbaarheden, veranderen. Hier kunnen ITAM- en beveiligingsteams samenwerken. Duidelijk is dat assets niet langer statisch zijn, maar continu veranderen. In plaats van traditionele licenties is software nu af te nemen als dienst en/of als open source. Voor infrastructuur geldt hetzelfde nu cloudservices continu veranderen. Al met al betekent dat een behoefte aan meer gedetailleerd en realtime inzicht.

Effectief vulnerability management

Om het hoofd te kunnen bieden tegen alle dreigingen is effectief vulnerability management nodig. De onderdelen daarvan zijn:

• Geautomatiseerde identificatie en categorisering van assets

Weten wat er precies actief is in een internationale hybride-IT-omgeving is cruciaal voor beveiliging. Een organisatie moet dus bekende en onbekende assets automatisch kunnen ontdekken en categoriseren, onbeheerde assets continu kunnen identificeren en geautomatiseerde workflows kunnen creëren om deze te beheren. Nadat de data is verzameld, moeten organisaties assets en hun kenmerken meteen kunnen onderzoeken om zo diepgaand inzicht te krijgen in hardware, systeemconfiguratie, geïnstalleerde software, diensten en netwerkverbindingen.

• Realtime detectie van kwetsbaarheden en verkeerde configuratie

Modern vulnerability management voorziet erin dat een organisatie in staat is kwetsbaarheden en kritische verkeerde configuraties automatisch te detecteren uitgesplitst per asset. Verkeerde configuraties die geen CVE’s (Common Vulnerabilities and Exposures) hebben, zijn een belangrijke bron van datalekken en compliance-problemen, wat kwetsbaarheden oplevert. Configuraties van systemen kunnen volledig automatisch en continu getoetst worden op basis van bijvoorbeeld de CIS-benchmarks (Center for Internet Security). Het is daarom belangrijk dat een organisatie kritische kwetsbaarheden en verkeerde configuraties continu kan identificeren op de meest uiteenlopende devices, besturingssystemen en applicaties.

• Geautomatiseerd prioriteit voor herstel bepalen

Met threat-intelligence- en machine-learningmodellen is het mogelijk om geautomatiseerd prioriteit te bepalen voor de meest risicovolle kwetsbaarheden op de meest kritische assets. Indicatoren als Exploitable, Actively Attacked en High Lateral zijn te gebruiken om kwetsbaarheden boven water te krijgen die op dat moment risico lopen. Daarnaast helpen machine-learningmodellen kwetsbaarheden aan het licht te brengen die naar verwachting ernstige dreigingen worden op basis van eigenschappen van de kwetsbaarheid.

• Patchen en herstellen binnen handbereik

Na het bepalen van prioriteit voor kwetsbaarheden die risico lopen, moet een organisatie ook in staat zijn om snel en doelgericht kwetsbaarheden te herstellen, bijvoorbeeld door een relevante vervangende patch in te zetten. Daarnaast is het zaak om policy’s te creëren, zodat er proactief patchbeheer voor beveiligings- en niet-beveiligingsgerelateerde patches ingeregeld is. Deze verkleinen het aantal kwetsbaarheden.

• Bevestigen en herhalen

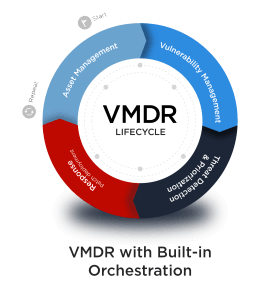

Met Qualys VMDR kunnen gebruikers de levenscyclus voor wat betreft het beheer van IT-middelen en kwetsbaarheden voltooien vanuit één overzicht. Pluspunten zijn de realtime op maat te maken dashboards en widgets, ingebouwde trending, betalen per asset en het feit dat de infrastructuur van de VMDR, inclusief de agents en scanners, volledig automatisch geüpdatet worden. Dit alles verlaagt de total cost of ownership aanzienlijk.

Op dit moment is de belangrijkste uitdaging voor organisaties de snelheid en hoeveelheden waarmee nieuwe kwetsbaarheden zich voordoen. De grootste issue voor een vulnerability management-programma is dan ook om daar rust en overzicht in te brengen, zodat organisaties minder risico’s lopen, hun compliance op orde houden en geen onnodige kosten maken. VMDR voorziet in een totale oplossing voor inventarisatie van assets, detectie van kwetsbaarheden, monitoren van configuraties en het prioriteren en het oplossen van kwetsbaarheden.

Vulnerability Management, Detection and Response

Securityspecialist Qualys lanceerde in maart 2020 zijn Vulnerability Management, Detection and Response-app (VMDR). Deze biedt één gestroomlijnde workflow om dreigingen te scannen, te onderzoeken, prioriteit te bepalen en te neutraliseren. Deze workflow:

• biedt IT-teams een volledig en continu geüpdatet overzicht van al hun IT-assets (bekend en onbekend);

• identificeert kwetsbaarheden in deze assets realtime;

• bepaalt prioriteit voor herstel met behulp van machine learning en context awareness;

• herstelt met één klik en volledige audit-tracking;

• biedt ingebouwde orkestratieworkflows.