Onderzoekers van cyberbeveiligingsbedrijf ESET hebben een cyberspionagecampagne ontdekt die sinds tenminste september 2023 Tibetanen bespioneert. Dit gebeurt via een gerichte watering hole (ook wel een strategische webcompromittering) en een supply-chain compromittering. De aanvallers komen vrijwel zeker uit China.

Het doel is om getrojaniseerde installers van Tibetaanse vertaalsoftware te leveren. De aanvallers wilden deze kwaadaardige downloads voor zowel Windows als macOS inzetten en zo websitebezoekers compromitteren met MgBot en een backdoor (Nightdoor) die nog niet publiekelijk is gedocumenteerd.

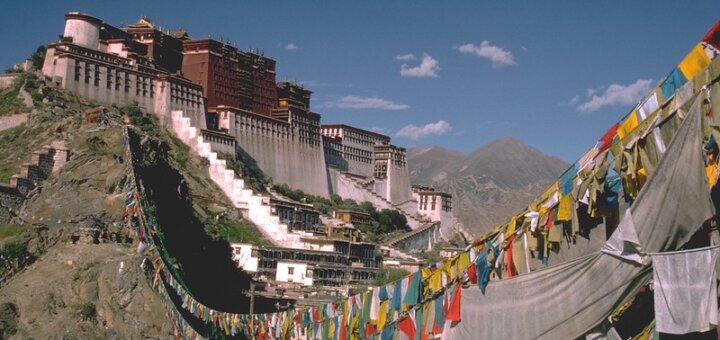

De campagne van de aan China gelieerde Evasive Panda APT-groep benutte het religieuze Monlam Festival om zich te richten op Tibetanen in verschillende landen. De getroffen netwerken bevonden zich in India, Taiwan, Hong Kong, Australië en de Verenigde Staten.

De ontdekking van de cyberspionage-operatie was al in januari dit jaar. De gecompromitteerde website die werd misbruikt als watering hole behoort tot Kagyu International Monlam Trust, een organisatie in India die het Tibetaans boeddhisme internationaal promoot. De aanval moest profiteren van de internationale belangstelling voor het Kagyu Monlam Festival dat jaarlijks in januari plaatsvindt in de stad Bodhgaya in India.

Eén van de geïdentificeerde entiteiten in de IP-adresreeksen is het netwerk van het Georgia Institute of Technology (ook bekend als Georgia Tech) in de Verenigde Staten. In het verleden werd de universiteit genoemd in verband met de invloed van de Chinese Communistische Partij op onderwijsinstellingen in de VS.

In september 2023 brachten de aanvallers de website van een softwarebedrijf in India, dat vertaalprogramma’s voor de Tibetaanse taal maakt, in gevaar. De aanvallers plaatsten diverse getrojaniseerde applicaties die een kwaadaardige downloader voor Windows of macOS implementeren. Daarnaast misbruikten de aanvallers dezelfde website en een Tibetaanse nieuwswebsite Tibetpost voor het hosten van de payloads die werden verkregen door de kwaadaardige downloads. Daaronder zaten twee volledige backdoors voor Windows en een onbekend aantal payloads voor macOS.

De campagne is vrijwel zeker het werk van de Evasive Panda APT-groep, op basis van de gebruikte malware: MgBot en Nightdoor. Beide backdoors werden samen ingezet in een niet-gerelateerde aanval tegen een religieuze organisatie in Taiwan. Daarbij deelde ze ook dezelfde Command & Controlserver.

Evasive Panda (ook bekend als BRONZE HIGHLAND en Daggerfly) is een Chineessprekende en aan China gelieerde APT-groep die actief is sinds ten minste 2012. De groep voert cyberspionage uit tegen individuen op het Chinese vasteland, in Hongkong, Macau en Nigeria.

Overheidsinstellingen waren eerder het doelwit in China, Macau en Zuidoost- en Oost-Aziatische landen, in het bijzonder Myanmar, de Filippijnen, Taiwan en Vietnam. Andere organisaties in China en Hong Kong waren ook het doelwit. Volgens openbare rapporten heeft de groep zich ook gericht op onbekende entiteiten in Hongkong, India en Maleisië.

De groep gebruikt zijn eigen malwareframework met een modulaire architectuur waardoor zijn backdoor, bekend als MgBot, modules kan ontvangen om zijn slachtoffers te bespioneren en mogelijkheden te vergroten.

Lees ook:

- Fabrikanten moeten meer doen voor veiligheid slimme apparaten

- Zet jij al psychologie in om de cyberveiligheid te verbeteren?