De balans tussen techniek en mens

Cybersecurity is nog nooit zo ‘hot’ geweest. Mede dankzij de GDPR staan beveiliging van informatie en persoonsgegevens weer serieus op de agenda van de directie. Ook droegen de nodige recente datalekken en virusaanvallen hun steentje bij aan deze security-revival. Nu cybersecurity niet langer het ondergeschoven kindje meer is, staat ineens de rol van de CISO in de belangstelling. Daarbij gaat het niet alleen om de techniek, maar is er ook aandacht voor het gedrag van medewerkers. Wordt cybersecurity volwassen? Of bedriegt de schijn ons hier?

In de februari-editie van ICT/Magazine besteedden we aandacht aan het Heliview Congres IT & Information Security van afgelopen 6 februari. Daar werd de CISO omschreven als ‘een schaap met zeven poten’. Dit is typerend voor de bijna ongrijpbare complexiteit van informatiebeveiliging. Het omvat niet alleen kennis van technische zaken, maar het vereist ook communicatieve skills en inzicht in het juridische kader. Samen met security-expert Don Eijndhoven en TNO gedragsdeskundige Heather Young zoeken we naar de kern van informatiebeveiliging, of beter gezegd naar de juiste balans binnen dit kader tussen mens en techniek.

Meer datalekken dan ooit

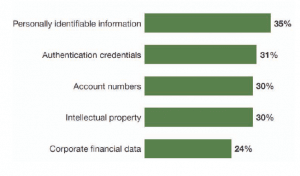

Hoe is het eigenlijk gesteld met de beveiliging van data en privacy? Uit het Forrester-rapport met de vergelijkbare titel[1] blijkt onder meer dat megagrote datalekken in 2017 nieuwe hoogte-, of beter gezegd, dieptepunten bereikten. Denk alleen maar aan de 3 miljard accounts die door Yahoo werden gelekt. Volgens meldingen van security-professionals vormden externe aanvallen 60 procent van alle datalekken in Noord-Amerika en Europa in 2017. Het aantal kwaadaardige interne incidenten stijgt. Van alle interne incidenten in 2016 was 35 procent kwaadaardig, in 2017 liep dat percentage op tot 46. Volgens Forrester betekent dit niet dat de medewerkers crimineler worden. Eerder misbruikten externe aanvallers de identificatie van medewerkers, om zich zo voor te doen als insiders met ‘legitieme’ toegang. De twee voornaamste datadoelen zijn persoonlijke en authenticatie-informatie (zie figuur 1).

Figuur 1: Top 5 gecompromitteerde datatypen van het afgelopen jaar[2]

Wensenlijst CISO

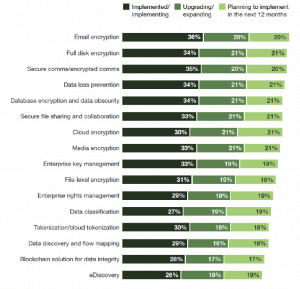

Het is duidelijk: security-maatregelen zijn geen luxe meer maar bittere noodzaak. Bijna 40 procent van de security-professionals in het Forrester onderzoek is van plan hun data-security budget te verhogen in 2018. Data-security omvat technologieën zoals data loss prevention (DLP), database beveiligingsoplossingen, encryptie en IAM. Er is een groeiende vraag naar deze en andere technologieën. Figuur 2 geeft een overzicht van het wensenlijstje van de tegenwoordige CISO’s. Tegelijkertijd wordt breed onderkend dat de beveiligingsinspanningen niet uitsluitend draaien om technologie, maar ook – of misschien juist – om mensen. Volgens de Nederlandse CISO Don Eijndhoven wordt de noodzaak van cybersecurity grotendeels gevoed door menselijk gedrag.

Figuur 2: Wenslijst voor data-security oplossingen[3]

ICT-achtergrond onmisbaar

De CISO is een relatief nieuwe rol in het bedrijfsleven. Regelmatig worden mensen vanuit een overtolligheid naar die functie toegeschoven. Dat betekent uiteraard niet per se dat zij ongeschikt zouden zijn voor deze job. Maar dat deze mensen vaak geen ict-achtergrond hebben, maakt het volgens Eijndhoven niet eenvoudig om een goede CISO te zijn. “Natuurlijk horen er allerlei aspecten bij de rol van CISO, het juridische, het communicatieve, maar in de kern van de functie zit toch de techniek. Sowieso groeit ICT zo langzamerhand uit tot de corebusiness van elk bedrijf. Wij zijn enorm afhankelijk van ICT. Als iemand dat betwijfelt, geef hem dan maar een telraam, een stuk papier en een potlood en vraag hem even de jaarcijfers samen te stellen. Eens kijken hoever hij komt. Als CISO moet je qua techniek echt weten waarover je het hebt. Zonder nu direct een echte expert te zijn, is een achtergrond in ICT mijns inziens onmisbaar voor deze functie. In het verleden werden mensen erg gemakkelijk in de ICT gezet. Wie HBO toerisme had gedaan en wist hoe een computer moest worden aangezet, werd net zo gemakkelijk Hoofd ICT gemaakt. Hoewel we inmiddels beter weten, zie je dit nu bij de rol van CISO toch weer gebeuren.”

Evangelist

ICT-kennis in algemene zin is één ding, maar de kennis van cybersecurity gaat nog veel meer de diepte in, weet Eijndhoven. “Er zijn zoveel elementen die tezamen cybersecurity vormen. Zo moet je handig zijn in de omgang met mensen. Je hoeft niet direct een politiek dier te zijn, maar je moet wel degelijk bruggen kunnen bouwen en je moet evangelist zijn. Nog altijd wordt security gezien als een kostenpost. Op zich begrijp ik dat wel, aangezien we nu bezig zijn met een inhaalslag. Als we al die jaren serieuze aandacht hadden besteed aan beveiliging, had het misschien 10 cent gekost voor elke euro die we nu betalen. In zekere zin betalen we nu voor de luiheid van het achterover leunen van de afgelopen jaren op dit gebied. Wat informatiebeveiliging bovendien moeilijk verkoopbaar maakt, is dat we op de vraag ‘Ben ik nu veilig?’ altijd ‘Nee’ moeten antwoorden. Het enige dat we kunnen doen, is het verkleinen van de risico’s. Dus, zolang de CISO het belang van zijn rol moet blijven uitleggen, moet hij communicatief sterk zijn. In zekere zin functioneert de GDPR nu als een breekijzer. Eindelijk landt het besef dat slechte security tot serieuze schade kan leiden. Ook voor de bestuurders persoonlijk.”

De FUD-factor

Volgens Eijndhoven kun je de ernst van cybersecurity niet overdrijven. “Natuurlijk zitten er twijfelachtige kanten aan de FUD-factor – het zaaien van ‘fear, uncertainty & doubt’. Tegelijkertijd kan het ook een goede rol spelen. De angst voor die enorme boetes van de GDPR brengt nu eindelijk ook de bestuursvoorzitter in beweging. Er zit dus zeker een bruikbare kern in FUD. Een bekwame hacker kan hier gewoon de dijken openzetten. Als half Nederland een meter onder water komt te staan, lijkt mij dat toch echt bittere ernst. Hoe realistisch is dergelijke angstzaaierij? Op die vraag komt pas een antwoord als er iets gebeurt. De echte vraag hier is: wat vind je werkelijk belangrijk? En we moeten niet vergeten dat ICT nog een relatief jonge discipline is, dus dat geldt zeker ook voor cybersecurity. Ik vergelijk het wel eens met de ontwikkeling van het buskruit. Het heeft honderden jaren geduurd voordat we dat goed onder controle hadden. Ja, er is zeker een urgentie, maar tegelijkertijd moeten we realistisch blijven.”

Oorlogsvoering

Dat cybersecurity niet alleen om techniek gaat, bewijst Eijndhoven met de oprichting van de Dutch Cyber Warfare Community (DCWC). “Het is een soort van denktank voor digitale oorlogsvoering”, legt hij uit. “Het is een netwerkgenootschap waar mensen uit het securityveld elkaar leren kennen. Bij DCWC komen security-experts bij elkaar van de politie, justitie, defensie, diverse commerciële bedrijven, resellers, consultants enzovoort. Wanneer er een serieuze aanval plaatsvindt, helpt het enorm als je elkaar kent. Het gaat vaak om razendsnel reageren en als je dan een volledige ‘chain of command’ moet afgaan voordat er een beslissing wordt genomen of actie wordt ondernomen, ben je negen van de tien keer te laat. In de strijd tegen cybercriminaliteit zijn onderlinge menselijke relaties ontzettend belangrijk. Doordat we elkaar kennen en elkaar helpen, kunnen grote drama’s worden voorkomen. Bovendien leren we tijdens onze sessie enorm veel van elkaar. Zet een hacker, samen met een militair en een professor die niet in de ICT zit aan één tafel, en in no time heb je een buitengewoon waardevolle discussie. Het zijn expertises in het kwadraat.”

Nog vele WannaCry’s

Juist de veelzijdigheid maakt cybersecurity moeilijk beheersbaar. Volgens Eijndhoven is dat toch mogelijk. “Alleen blijft het iedere keer afhankelijk van een specifieke context en omstandigheden. In mijn praktijk merk ik nog steeds dat andere zaken hoger op de prioriteitenlijst staan. Daarom is mijn opdracht vaak een ‘mission impossible’. Ik begrijp de omstandigheden en waarom het zo is, maar het helpt de zaak niet. Wij hebben in ieder geval één zekerheid: er gaan nog vele WannaCry’s komen. Het mooie is dat we allang weten hoe we ons daartegen kunnen verdedigen. We hoeven het alleen maar te doen.”

Zinvolle interventies

Heather Young is Senior Project Manager bij TNO op de gebieden Defense, Safety en Security. Sinds anderhalf jaar is zij projectmanager van het programma Human Factors in Cybersecurity. “Daar kijken we met een aantal psychologen met name naar de mens en hoe wij tot zinvolle interventies kunnen komen die onveilig gedrag kunnen voorkomen. Dat is niet eenvoudig, want ondanks de talrijke onderzoeken naar gedragsbeïnvloeding, bestaat er voor zover mij bekend niet één eenduidige methode die stelt: zo en zo verander je nu dat en dat gedrag. Om daar überhaupt iets zinnigs over te zeggen, moet je eerst kijken naar de verschillende soorten gedrag. Interventies werken alleen als je ze finetunet op het bepaalde type gedrag dat je wilt veranderen.”

Typen gedrag

Young benadrukt dat er veel verschillende indelingen van en theorieën over gedragstypen bestaan. “Wij onderkennen drie typen van gedrag. Als eerste is dat reflexmatig gedrag. Als de bestuurder in de auto voor jou op zijn rem trapt, doe jij dat ook zonder erbij na te denken. Bij dit type gedrag is er weinig tot geen denkwerk, maar zijn het reflexen of automatische handelingen. Gewoontematig gedrag is het tweede type. Hierbij denk je een beetje na over wat je doet, zoals het uitkiezen van je kleding ’s ochtends. Dat stem je af op wat er die dag op het programma staat. Het is net niet automatisch. Het grootste deel van wat wij doen op een dag valt in deze twee categorieën. Het weloverwogen gedrag, type 3, wordt pas gehanteerd wanneer het echt niet anders kan. Dit gedrag kost namelijk veel energie. Je moet over dingen nadenken, je gaat op zoek naar informatie, je weegt dingen en opties tegen elkaar af, je maakt een bewuste keuze voor je gedrag. Deze rationele keuzes zijn overigens niet per se de juiste keuzes.”

Het doel

Het andere element waar TNO naar kijkt, is waarom bepaald gedrag optreedt. Gedrag is zelden een doel op zich, maar vrijwel altijd een middel om iets te bereiken. Als voorbeeld noemt Young dat je bereikbaar moet zijn, maar je telefoonbatterij is bijna leeg. “Ik heb geen oplader bij mij, dus plug ik hem snel even in op de laptop van mijn collega. Het doel is bereikt en dat dit misschien niet de meest veilige oplossing is, doet minder ter zake. Mensen worden niet blij wanneer het behalen van een doel wordt gefrustreerd. Het is veel zinvoller om ze te helpen hun doel op een veilige manier te bereiken. Het is mogelijk om de verschillende soorten fouten of onveilige gedragingen te mappen op de verschillende typen gedrag. Interventies die proberen bepaald gedrag direct te inhiberen, werken vaak frustrerend. Toch geloof ik dat de zogeheten ‘oops’ fouten – momenten van onoplettendheid waardoor je bijvoorbeeld klikt op een phishing mail link – zeker vermeden kunnen worden. Niet met awareness-trainingen, maar wel met techniek. Stel bijvoorbeeld in dat alle e-mails van onbekende afzenders in plain text worden weergegeven. Dan zijn de links niet clickable.”

Hybride

Young pleit voor een hybride vorm van interventie, een combinatie van awareness en techniek. “Als bijvoorbeeld een update echt moet worden geïnstalleerd, kun je bijvoorbeeld een kunstmatige barst in het scherm laten zien. Het is net niet vervelend genoeg om niet verder te kunnen, maar toch een heldere reminder dat je even iets moet oplossen. TNO werkt aan de ontwikkeling van een soort van cybersecurity assistent die helderheid biedt over wat je het beste wanneer kunt inzetten. Bij reflexmatig gedrag is je beste optie om dit onmogelijk te maken. Verander eventueel risicovolle links in plain text. Maak usb-poorten in een werkstation onbereikbaar. Awareness-trainingen tegen reflexmatig gedrag hebben geen enkele zin. Gewoontematig gedrag kun je aanpassen door nieuwe gewoontes aan te leren. Je doorbreekt de oude gewoontes en leert nieuwe aan. Niet eenvoudig aangezien mensen gehecht zijn aan hun gewoontes. Maak daarom de transitie naar nieuwe gewoontes zo gemakkelijk mogelijk, zodat mensen niet in de verleiding komen de oude gewoontes te handhaven. Ik zeg niet dat awareness per definitie niet werkt. Het is in de praktijk alleen zelden gericht op het type probleem dat je wilt oplossen.”

Faciliteer het doel

Young is van mening dat als wij voorzieningen niet veilig gebruiken, dat uiteindelijk niet aan de mens ligt. “Het ligt aan de nodeloze barrières die binnen die voorzieningen worden opgeworpen. Natuurlijk heeft awareness wel een plek. Het is belangrijk dat mensen worden geattendeerd op de risico’s. De vergissing die in het hele awareness-denken vaak wordt gemaakt, is dat het rationele denken moet worden aangepakt, terwijl daar de fouten niet worden gemaakt. Laat die gedragsverandering links liggen en focus je op het faciliteren van het doel.”

Bewustwording

In het rapport ‘Versterk uw menselijke firewall’[4] beschrijft ook onderzoeksbureau Forrester het falen van awareness trainingen. Organisaties investeren stevig in complexe technische oplossingen om hun informatie, merk en klanten te beschermen. Tegelijkertijd erkennen steeds meer beveiligingsexperts het belang van bewustwording onder medewerkers. Dat is mooi, maar niet genoeg. Ondanks deze gestegen erkenning geeft 54 procent van de wereldwijde beveiligingsmanagers aan dat hun lekken door interne incidenten werden veroorzaakt[5]. Ongeacht of het opzettelijk of per ongeluk gebeurt, interne incidenten kunnen leiden tot financiële fraude, privacy misbruik, diefstal van intellectueel eigendom enzovoort. Volgens Forrester is een voortdurende focus op security awareness gedoemd te mislukken. Bewustwordingscampagnes worden al tientallen jaren uitgevoerd, maar uit de resultaten moeten we opmaken dat ze niet effectief zijn.

Valse veiligheid

De problemen duren zo hardnekkig voort om diverse redenen: 1) Door de focus op de ‘afvink-compliance’ wordt het eigenlijke onderwerp vermeden. Het minimale om auditors tevreden te stellen, wordt gedaan, zoals een jaarlijkse remindercursus van een middag. Dit is onvoldoende om enige blijvende impact te bewerkstelligen en biedt de organisatie een vals en gevaarlijk gevoel van veiligheid. 2) Beveiligingsexperts zijn geen trainingsprofessionals. Het geven van een training is een vak, waarin het meer gaat om communicatieve vaardigheden dan om de technische kennis. 3) Budgetten voor het bouwen van een security cultuur – iets wat alleen op de lange termijn vruchten afwerpt – worden vaak het eerst geofferd. Alleen met serieuze aandacht en fondsen kun je medewerkers effectief onderdeel maken van het corporate security regime. 4) Werknemers hebben verschillende risiconiveaus en communicatiestijlen. Eén vorm van berichtgeving voor al het personeel – ongeacht hun rollen en verantwoordelijkheden – gaat niet werken. Alleen training die is toegespitst op ieders dagelijkse takenpakket, heeft effect.

Vijf stappen

Forrester adviseert de volgende vijf stappen om uw menselijke firewall weerbaarder te maken.

1) Documenteer de uitkomsten van wat je probeert te bereiken. Begin je beveiligingsprogramma met helder geformuleerde doelen op gebied van communicatie, bewustwording, training en opleiding.

2) Verkrijg goedkeuring voor het programma. Het security cultuurveranderingsprogramma moet net als ieder ander initiatief met hoge prioriteit worden behandeld.

3) Mobiliseer je team van experts. Een effectief securityprogramma bestaat niet alleen uit beveiligingskennis, maar heeft ook experts nodig op het gebied van programmamanagement, communicatie en training.

4) Draai en monitor het programma. Rapporteer regelmatig aan de executive sponsor. Vier de behaalde resultaten en bedenk dat deze exercitie niet een ‘alles-of-niets’ kwestie betreft.

5) Verzeker jezelf van een feedback loop en een continu verbeterproces. Ondersteun zwakke plekken.

Na verloop van tijd zal met deze vijf stappen het gedrag stijgen naar het niveau waarop iedereen zegt: ‘security is gewoon iets wat wij doen’.

[1] Forrester Research: The State Of Data Security And Privacy: 2017 To 2018, by Heidi Shey and Alexander Spiliotes, 24 oktober 2017.

[2] Onderzoekspopulatie: 371 Noord-Amerikaanse en Europese beveiligingsprofessionals wier organisaties het afgelopen jaar te maken hadden met een of meer datalekken. Meerdere antwoorden waren mogelijk.

[3] De vraag luidde: “Welke de plannen heeft uw organisatie om een van de volgende technologieën te adopteren?”

[4] Forrester Research: Harden Your Human Firewall. Continuous Improvement: The S&R Practice Playbook by Nick Hayes and Claire O’Malley with Christopher McClean, Elsa Pikulik, and Peggy Dostie, February 2, 2018.

[5] Forrester Data Global Business Technographics Security Survey, 2017.